بسمه تعالى

العلم والعالم من سر كلام سماحة الشيخ جعفر الموسى

بسمه تعالى

العلم والعالم من سر كلام سماحة الشيخ جعفر الموسى

{ فتنة الأعور الدجال الشيطاني وحزبه من الجن والإنس ومخططه الشيطاني لغزو أهل الأرض واستعبادهم وتنصيب نفسه اله على كل أهل الأرض وأنواع أسلحته وكشف اسرار مخططاته الشيطانية }

الجزءثلاث وثلاثون33 السلاح الثاني والثلاثون 32للاعور الدجال الشيطاني وهوسلاح مشروع نظام ايشلون

{ فتنة الأعور الدجال الشيطاني وحزبه من الجن والإنس ومخططه الشيطاني لغزو أهل الأرض واستعبادهم وتنصيب نفسه اله على كل أهل الأرض وأنواع أسلحته وكشف اسرار مخططاته الشيطانية }

الجزءثلاث وثلاثون33 السلاح الثاني والثلاثون 32للاعور الدجال الشيطاني وهوسلاح مشروع نظام ايشلون

ملاحظة : هذا الكلام في هذا البحث هام جدا جدا وخطير جدا جدا واخطر كلام سوف تسمعه في حياتك اخي العزيز القارئ وهذا الكلام توصلت له بالعلم الحصولي من القرآن الكريم ومن سنة محمد وآل محمد (عليهم السلام) ومن اكابر العلماء والمختصين بهذا المجال مع توثيق الكلام بمئات الفيديوهات والصور من قلب الحدث وبنفس الوقت توصلنا لمعرفة هذا الكلام بالعلم الحضوري والقدرة بالكشف العام لاسرار بواطن الامور ومجرياتها وكشف حقائق اسرار ما يدور من مخططات شيطانية ما وراء هذا العالم الخفي وما يدور حولك اخي العزيز وما خطط لك لاختراقك من الداخل والاستعواذ عليك والسيطرة الكاملة عليك باحدث تقنية عرفها التأريخ والتحكم بك تحكم كامل من حيث تعلم او لا تعلم شاة ام ابيت ويتحكمون بدينك ودنياك اشد دقة منك بنفسك بتقنية دقيقة ومتطورة جدا غير مرئية ولا محسوسة للسيطرة على كل سكان اهل الارض واستعبادهم من قبل المسيح الدجال الشيطاني وتنصيب نفسه اله عليهم بقول الله عز وجل {هل ينظرون الا ان تأتيهم الملائكة او ياتي ربك يوم يأتي بعض ايات ربك لاينفع نفسا ايمانها لم تكن امنت من قبل او كسبت في ايمانها خيرا قل انتظروا انا منتظرون} وبقول الحديث النبي (صلى الله عليه وآله وسلم) {ثلاث اذا خرجن لاينفع نفسا ايمانها لم تكن امنت من قبل او كسبت في ايمانها خيرا طلوع الشمس من مغربها . والدجال . ودابة الارض} وعنه (ص) {ستأتي فتن على امتي كقطع الليل المظلم يصبح الحليم فيها حيران فيصبح فيها الرجل مؤمنا ويمسى كافر ويمسى مؤمنا ويصبح كافرا يبيع دينه بعرض من الدنيا} وبقول الله عز وجل {يوم ترونها تذهل كل مرضعه عما أرضعت وتضع كل ذات حمل حملها وترى الناس سكارى وما هم بسكارى ولكن عذاب الله شديد }فستعدوا للقادم بالعلم والايمان واليقضة والحذر الشديد من القادم ومعرفة مايدورفيك وما يدورحولك في الحاضر وانا لله وانا اليه راجعون وسيعلم الذين ظلموا أي منقلب سينقلبون والعاقبة للمتقين فانا احذر كل شعوب العالم بمختلف دياناتهم وقومياتهم مسيح ويهود وغيرهم كما احذر الامة العربية الاسلاميه سنة وشيعة وغيرهم كما احذر الشعب العراقي خصوصا من هذه الفتنة القادمة التي حذرت منها كل الانبياء والرسل وهي اكبر فتنة على وجه الارض وهي فتنة الاعور الدجال وهي قادمة لامحال شئتم ام أبيتم ونحن الان على ابوابها وهم ألان يجربون اسلحهم وتقنيتهم الحديثة جدا ومتخذين من شعوب سكان الارض حقل تجارب ومنتضرين ساعة الصفر باطلاق احدث تقنية أسلحة غير مرئية ولا محسوسة ولا تخطر على بال احد لانقضاض والسيطرة على كل سكان العالم وسوف انا اذكر في هذا البحث بعض من هذه المخططات الشيطانية والتقنية المتطورة جدا والأسلحة الفتاكة الغير مرئية ولا محسوسة ولا مسموعة وما ورائها واهدافها ومن يريد ان يبحث عن ذلك ويتعمق به سوف يكشف المزيد من ذلك بحيث لا رأت عينه بذلك من قبل ولا سمع بذلك ولا يخطر ذلك على لب وعقل أي شخص من قبل فستعدو للقادم بالعلم والايمان واليقضة والحذر الشديد... سماحة الشيخ جعفر الموسى .

ملاحظة : هذا الكلام في هذا البحث هام جدا جدا وخطير جدا جدا واخطر كلام سوف تسمعه في حياتك اخي العزيز القارئ وهذا الكلام توصلت له بالعلم الحصولي من القرآن الكريم ومن سنة محمد وآل محمد (عليهم السلام) ومن اكابر العلماء والمختصين بهذا المجال مع توثيق الكلام بمئات الفيديوهات والصور من قلب الحدث وبنفس الوقت توصلنا لمعرفة هذا الكلام بالعلم الحضوري والقدرة بالكشف العام لاسرار بواطن الامور ومجرياتها وكشف حقائق اسرار ما يدور من مخططات شيطانية ما وراء هذا العالم الخفي وما يدور حولك اخي العزيز وما خطط لك لاختراقك من الداخل والاستعواذ عليك والسيطرة الكاملة عليك باحدث تقنية عرفها التأريخ والتحكم بك تحكم كامل من حيث تعلم او لا تعلم شاة ام ابيت ويتحكمون بدينك ودنياك اشد دقة منك بنفسك بتقنية دقيقة ومتطورة جدا غير مرئية ولا محسوسة للسيطرة على كل سكان اهل الارض واستعبادهم من قبل المسيح الدجال الشيطاني وتنصيب نفسه اله عليهم بقول الله عز وجل {هل ينظرون الا ان تأتيهم الملائكة او ياتي ربك يوم يأتي بعض ايات ربك لاينفع نفسا ايمانها لم تكن امنت من قبل او كسبت في ايمانها خيرا قل انتظروا انا منتظرون} وبقول الحديث النبي (صلى الله عليه وآله وسلم) {ثلاث اذا خرجن لاينفع نفسا ايمانها لم تكن امنت من قبل او كسبت في ايمانها خيرا طلوع الشمس من مغربها . والدجال . ودابة الارض} وعنه (ص) {ستأتي فتن على امتي كقطع الليل المظلم يصبح الحليم فيها حيران فيصبح فيها الرجل مؤمنا ويمسى كافر ويمسى مؤمنا ويصبح كافرا يبيع دينه بعرض من الدنيا} وبقول الله عز وجل {يوم ترونها تذهل كل مرضعه عما أرضعت وتضع كل ذات حمل حملها وترى الناس سكارى وما هم بسكارى ولكن عذاب الله شديد }فستعدوا للقادم بالعلم والايمان واليقضة والحذر الشديد من القادم ومعرفة مايدورفيك وما يدورحولك في الحاضر وانا لله وانا اليه راجعون وسيعلم الذين ظلموا أي منقلب سينقلبون والعاقبة للمتقين فانا احذر كل شعوب العالم بمختلف دياناتهم وقومياتهم مسيح ويهود وغيرهم كما احذر الامة العربية الاسلاميه سنة وشيعة وغيرهم كما احذر الشعب العراقي خصوصا من هذه الفتنة القادمة التي حذرت منها كل الانبياء والرسل وهي اكبر فتنة على وجه الارض وهي فتنة الاعور الدجال وهي قادمة لامحال شئتم ام أبيتم ونحن الان على ابوابها وهم ألان يجربون اسلحهم وتقنيتهم الحديثة جدا ومتخذين من شعوب سكان الارض حقل تجارب ومنتضرين ساعة الصفر باطلاق احدث تقنية أسلحة غير مرئية ولا محسوسة ولا تخطر على بال احد لانقضاض والسيطرة على كل سكان العالم وسوف انا اذكر في هذا البحث بعض من هذه المخططات الشيطانية والتقنية المتطورة جدا والأسلحة الفتاكة الغير مرئية ولا محسوسة ولا مسموعة وما ورائها واهدافها ومن يريد ان يبحث عن ذلك ويتعمق به سوف يكشف المزيد من ذلك بحيث لا رأت عينه بذلك من قبل ولا سمع بذلك ولا يخطر ذلك على لب وعقل أي شخص من قبل فستعدو للقادم بالعلم والايمان واليقضة والحذر الشديد... سماحة الشيخ جعفر الموسى .

السلاح الثاني والثلاثون32للاعور الدجال الشيطاني وهوسلاح مشروع نظام ايشلون

مشروع ايشلون

هااام جداااا..أسلحة الاستخبارات الامريكية وحقيقة نظام ايشلون والتجسس على الدول العربية والجماعات الاسلامية

كيف تقوم الاستخبارات الامريكية بالتنصت على الاتصالات ؟

الأقمار الصناعية:

أرسلت الولايات المتحدة أول قمر صناعي للتنصت في نهاية عام 1976م زادت قدرة وإمكانات وكالة (NSA) في عمليات التنصت على جميع الأجهزة السلكية واللاسلكية للاتحاد السوفييتي، وبلدان أوروبا الشرقية، أما في التسعينيات فقد بلغ عدد الأقمار عدة مئات.

وهذه الزيادة في عدد الأقمار التجسسية كان ضرورياً لمواكبة الزيادة الكبيرة، بل الانفجار في عدد الهواتف ووسائل الاتصال الحديثة، ففي عام 1987م كان عدد الهواتف الموجودة في العالم كله يبلغ 447 مليون هاتف، ولكن هذا العدد طفر في تسع سنوات فقط إلى 741 مليون هاتف، هذا عدا وسائل الاتصالات الأخرى، وبلغ مجموع المكالمات الهاتفية بين الولايات المتحدة وكندا وحدها في عام 1996م رقماً خيالياً وهو خمس مليارات ومائة وسبعة ملايين دقيقة، والخط الثاني من ناحية كثافة الاتصالات الهاتفية هو خط (الصين ـ وهونج كونج)، إذ بلغ مليارين وسبعمائة وستةً وخمسين مليون دقيقة.

وتمثل الأقمار الصناعية ربما أهم طرق التجسس في الوقت الحالي، ويمثل التواجد الأمريكي في الفضاء الخارجي حوالي 90% من المواصلات الفضائية. هناك أنواع عديدة من الأقمار الصناعية؛ فهناك مثلا الأقمار الخاصة بالتقاط الصور والتي تمر فوق أية نقطة على الكرة الأرضية مرتين يوميا. تتراوح قدرة التبين لهذه الأقمار ما بين 10 سنتيمترات إلى حوالي متر واحد.

وقد حدثت تطورات هامة في تكنولوجيا تحليل الصور الملتقطة بحيث أصبح من الممكن تكوين صورة ثلاثية الأبعاد تبعًا للمعلومات القادمة من الفضاء الخارجي والتي استخدمت عام 2001 في تزويد الطيارين بالمعلومات اللازمة عن الأهداف في أفغانستان، كما تستخدم في اكتشاف نقاط ضعف المناطق الواقعة تحت حراسة مشددة والتابعة لكبار تجار المخدرات من أجل اقتحامها.

هذا بالإضافة إلى وجود ملف كامل من هذه الصور ثلاثية الأبعاد لدى الحكومة الأمريكية تقوم بتوضيح جميع مصانع الأسلحة العراقية، والتي كان يتم عرضها على فرق التفتيش قبل سفرها إلى العراق.

وباستطاعة هذه الأقمار أيضا الرؤية عبر السحب وليلا، بل وباستطاعة بعضها اكتشاف التحركات القائمة تحت سطح الأرض!!، وكلنا ما زلنا نتذكر قدرات الأقمار الصناعية الأمريكية التي اكتشفت المقابر الجماعية المحفورة حديثا، والتي استخدمتها الناتو كأحد أدلة التطهير العرقي الذي قام به الصرب ضد ألبان كوسوفا.

هناك نوع آخر من الأقمار الصناعية تقوم بالاستطلاع الإلكتروني، وربما أبرزها هي شبكة التجسس “إيتشالون” والتي تم الحديث عنها من قبل القادرة على اعتراض ملايين الاتصالات التليفونية ورسائل الفاكس والبريد الإلكتروني يوميا من العالم أجمع. ومع أن الشبكة تسيطر عليها الولايات المتحدة الأمريكية، فإن الدول الناطقة بالإنجليزية بريطانيا وكندا وأستراليا ونيوزيلندا تشترك معها فيها.

وقد صممت شبكة “إيتشالون” بعد انتهاء الحرب الباردة للكشف عن خطط الجهاديين وتجار المخدرات والاستخبارات السياسية والدبلوماسية. وقد قام الاتحاد الأوروبي العام الماضي باتهام الحكومة الأمريكية باستخدام الشبكة من أجل التجسس الصناعي.

وقامت الدول المشاركة في الشبكة بإنشاء محطات أرضية للاعتراض الإلكتروني، وبإنشاء أقمار صناعية لالتقاط جميع الاتصالات للأقمار الصناعية والموجات الصغرى والاتصالات الخلوية واتصالات الألياف الضوئية. تقوم الشبكة بتفنيد الإشارات المعترضة في كمبيوترات ضخمة تسمى بالقواميس، والمبرمجة على البحث في كل اتصال عن كلمات أو عبارات أو عناوين أو حتى أصوات معينة ومستهدفة. كل دولة من الدول المشاركة في الشبكة مسئولة عن مراقبة جزء معين من الكرة الأرضية.

هناك بالإضافة إلى هذين النوعين من الأقمار الصناعية أقمار الإنذار المبكر، والتي تكتشف إطلاق الصواريخ من أراضي العدو، وأقمار اكتشاف الانفجارات النووية من أجل متابعة التجارب النووية للدول المختلفة.

الطائرة الجاسوسية

هي من نوع EP-3E ARIES II تعتبر جوهرة تاج البحرية الأمريكية من حيث قدرتها على جمع المعلومات شديدة الحساسية؛ فتلك الطائرة محمّلة بأجهزة استقبال وهوائيات قادرة على اعتراض وتحليل الاتصالات اللاسلكية العسكرية والمدنية، بالإضافة إلى الأنواع الأخرى من الاتصالات الإلكترونية من بريد إلكتروني وأجهزة فاكس واتصالات تليفونية، ويمكن للقوات الأمريكية من خلال تحليل هذه الاتصالات التعرف على خطط وتحركات القوات الصينية حالة السلم والحرب.

هذه الطائرة التي تتكلف 36 مليون دولار قادرة على الطيران لما يزيد عن اثنتي عشرة ساعة ولمسافة 3000 ميل بحري، أي ما يوازي 5555 كيلومترا. ويوجد من هذا النوع حوالي 12 طائرة لدى البحرية الأمريكية وتتسع لـ24 فردًا هم طاقم الطائرة الكاملة ما بين طيارين وتقنيين. والطائرة بها أربعة محركات وطولها 32.28 مترا وعرضها بالجناحين 30.36 مترًا. ويتوقع أن تكون الطائرة قد اتجهت إلى سواحل الصين من القاعدة الأمريكية المتواجدة باليابان.

وقد كانت مسئولية تلك الطائرة هي القيام برحلات منتظمة على السواحل الصينية من أجل معرفة وتحديث شفرات الاتصال الخاصة بالأجهزة الصينية من خلال التعرف على التوقيع الإلكتروني ومصدر وتردد هذه الاتصالات، والتي يتم تغييرها بشكل مستمر من أجل تمويه السلطات الأمريكية.

ومع أن تعليمات وزارة الدفاع الأمريكية واضحة لطاقم مثل هذه الطائرات بالنسبة لضرورة تخريب الأجهزة الحساسة وأية معلومات سرية موجودة على الطائرة حال وقوعها في أيدي العدو، فإنه حتى ما يتبقى بعد عملية التخريب من معالجات processors قوية للغاية ودوائر إلكترونية شديدة السرعة لا تمتلك مثلها الدولة الصينية يمكن استغلالها من أجل بناء قذائف باليستية وأسلحة نووية وأنظمة لاقتفاء أجهزة الرادار شديدة الحساسية.

والجدير بالذكر ان وزارة الدفاع الامريكية قامت بتطوير هذة الطائرة الى مقاتلات واستخدمت في الحرب الدائرة الان ضد المجاهدين في افغانستان وباكستام و اليمن و العراق.

ففي السبعينيات طورت وكالة NSA ووكالة CIA تكنولوجيا إلكترونية عالية أطلقت عليها اسم (المجموعة الخاصة collection (Special وأصبحت الأجهزة الصغيرة جداً تقوم بمهمات كبيرة، مما يسر عمليات التنصت والتجسس بشكل كبير.

وبعد انتشار استعمال الكومبيوترات اعتباراً من أواسط الثمانينيات وما جلبه هذا الاستعمال من تغيير وتجديد في حياة الناس لم يكن من المنتظر ألا تقوم أجهزة المخابرات في الدول المتقدمة بإهمال هذا الأمر، فبعد ظهور أي جهاز جديد، وبعد حدوث أي تطور تكنولوجي يجب على مثل هذه المخابرات تطوير أجهزة أو نظم جديدة تستطيع التسلل إلى هذه الأجهزة ومراقبتها، بل أحياناً يسبق تطوير المراقبة تطوير الجهاز نفسه، فهذا ما حدث مثلاً في موضوع الكومبيوترات، إذ بدأت وكالة NSA بتطوير نظم مراقبة الكومبيوترات في السبعينيات، وكان أشهر أخصائي في هذا الموضوع هو “وليام هاملتون” الذي استحدث نظاماً جديداً أطلق عليه اسم إدارة نظام المعلومات للنائب العام، ويعرف باسمه المختصر (PROMIS)، ويستطيع هذا النظام تقييم المعلومات المستقاة من مصدرين مختلفين إلكترونياً، وبعد أن ترك “هاملتون” وكالة NSA، وأصبح مديراً لشركة INSLAW قام بتطوير هذا النظام إلى نظام أفضل أطلق عليه اسم PRONSS – VAX، ولكن تمت سرقة هذا النظام من قبل المخابرات الإسرائيلية التي أضافت إليه نظام “الباب المصيدة”، وسرعان ما تم عرض هذا النظام للبيع للمخابرات في كثير من الدول.

ثم طور نظام السابق الى نظام اكثر شموليه وسرعة سمي بنظام: وإيشلون:

وهو اسم يطلق على نظام آلي عالمي global Communications Interception (COMINT) لاعتراض والتقاط أية اتصالات، مثل: مكالمات الهاتف، والفاكسات، ورسائل البريد الإلكتروني، وأية اتصالات مبنية على الإنترنت، وإشارات الأقمار الصناعية بشكل روتيني يومي لأغراض عسكرية ومدنية، في حين يعتقد البعض أن إيشلون هو اسم كودي لجزء من نظام، يعترض ويلتقط الاتصالات التي تتم بين الأقمار الصناعية.

وتقوم على إدارة وتشغيل نظام إيشلون وكالات الاستخبارات في خمس دول، هي: الولايات المتحدة الأمريكية، والمملكة المتحدة، وكندا، وأستراليا، ونيوزيلندا. وتقود هذا النظام وكالة الأمن القومي الأمريكي National Security Agency )NSA)، بالتعاون مع وكالات استخبارات البلدان الأخرى المشاركة فيه، ومنها: مراكز قيادة الاتصالات الحكومية البريطانية Government Communications Headquarters (GCHQ)، ومركز قيادة الإشارات الدفاعي الأسترالي Defence Signals Directorate (DSD).

وهو يعمل بموجب اتفاقية YKUSAبين الولايات المتحدة الأمريكية والمملكة المتحدة عام 1947، عقب الحرب العالمية الثانية، وأُنشئ لتطوير نظام تجسسي، ولتبادل المعلومات بين الدول الموقّعة على الاتفاقية، وانضمت إليه بقية البلدان المشاركة لاحقًا، وقيل: إن له القدرة على التنصت على مليوني اتصال في الساعة أو 17.5 مليار اتصال في السنة، بينما يصل البعض بقدرته على التنصت إلى 3 مليارات اتصال يوميًّا، ثم يوجه تلك الاتصالات بعد ترشيحها، إلى الوكالات الاستخبارية المعنية في الدول الأعضاء فيه، وقد ذكرت بعض المصادر أنه توجه بمعظم طاقته إلى الإنترنت مع بداية التسعينيات؛ حتى إنه يتنصت على 90% من كل الاتصالات التي تتم عبر هذه الشبكة الدولية.

كيف يعمل إيشلون؟

هناك العديد من التقنيات تمكِّن إيشلون من القيام بمهامه، وتمر بمراحل عدة، تبدأ باعتراض المراسلات والتقاطها، ثم مرحلة الترجمة، ثم مرحلة التحليل، وآخر تلك المراحل مرحلة الاستنتاج والوصول إلى خلاصة عملية التجسس هذه.

الاعتراض والالتقاط:

هناك ثلاث طرق رئيسية لاعتراض الاتصالات:

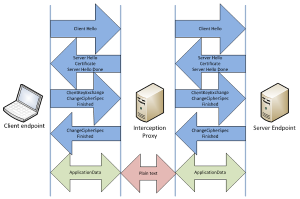

التفريع المادي:

وهي طريقة للاعتراض يدل عليها اسمها بالضبط؛ حيث يكون هناك اتصال مادي فعلي بوسائل الاتصالات؛ كالأسلاك، أو كوابل الألياف الضوئية، أو محولات التليفونات؛ لذا تعد تلك الطريقة ضعيفة تقنيًّا، مقارنة بقدرات تقنيات الاتصال الحديثة، وهي تتم إما عن طريق تفريع سري خفي، أو تفريعة تقدمها شركات التليفونات.

ومع مرور الوقت، اعتمد جواسيس إيشلون على التفريعات التي تقدمها شركات التليفونات، فعلى سبيل المثال كان قد كُشف النقاب في البلاط البريطاني أن المسؤولين في شركة British Telecom (BT) قد زودوا جواسيس محطة تل Menwith؛ للتجسس في إنجلترا بوصلات لكوابل ألياف ضوئية عالية القدرة، تتحمل ما يزيد على 100.000 محادثة تليفونية في الوقت نفسه.

اعتراض إشارات الأقمار الصناعية:

في عالم الاتصالات الحديثة تتجه المحادثات التليفونية من مدينة إلى مدينة عبر الأقمار الصناعية؛ حيث يتم إرسال إشارة اتصالاتية إلى قمر صناعي للاتصالات، والذي يقوم بدوره بإرجاعها إلى أقرب محطة استقبال أرضية من الجهة المقصودة لتقوم بتوجيهها إليها، وحيث إنه من الممكن استقبال هذه الإشارات الراجعة إلى الأرض عبر مساحات شاسعة (مئات الآلاف من الكيلومترات)، فإنه يمكن لأي هوائي أرضي موجّه تجاه ذلك القمر الاتصالاتي أن يلتقط إشارة تلك المكالمة، وبالفعل فإنه اعتمادًا على تلك الحقيقة، فإن نظام إيشلون له محطات أرضية موجّهة لكل قمر اتصالات صناعي في أي مدار حول الأرض.

اعتراض موجات الميكروويف:

حيث تتم معظم اتصالاتنا الإقليمية من وإلى أبراج تحمل هوائيات لإرسال واستقبال موجات الميكروويف، فالكثير منا يراها أثناء سفره؛ حيث تفصل مسافات (عادةً حوالي 25 ميلاً) بين البرج والآخر. وبالرغم من أنّ الإشارة تتجه مباشرة من هوائي لآخر، فإن هذا لا يعني أن 100 % من الإشارة تنتقل للهوائي المستقبل، بل إن أقل من 1% فقط هو الذي يتلقاه الهوائي المستقبِل، بينما يستمر الباقي في خط مستقيم. ويمكن لقمر صناعي التقاط باقي هذه الموجات إذا اعترض سبيلها، بدلا من ضياعها في الفضاء، وإذا كان للأقمار التجارية القدرة على التقاط هذه الموجات، حتى وإن حاد عن مسارها بزاوية 8 درجات، فما بالنا بأقمار التجسس فائقة الحساسية التي يمكنها مراقبة المئات من أبراج الميكروويف في الوقت نفسه، والتقاط الإشارات الصادرة منها وإليها.

التّرجمة:

بمجرد التقاط إشارة ما، فإن الحاسبات الآلية، تفككها حسب نوعها (صوت، فاكس، بيانات رقمية.. إلخ)، وتوجهها إلى نظامها المناسب، والبيانات الرقمية، مثل تلك الخاصة بالإنترنت، توجه مباشرة إلى مرحلة التحليل، بينما تحتاج الفاكسات والأصوات إلى عملية الترجمة وتحويلها إلى إشارات رقمية أولاً.

بيانات الفاكس:

تمر رسائل الفاكس بعد فصلها عن غيرها من إشارات الاتصالات على حواسب آلية عبارة عن ماسحات ضوئية Optical Character Recognition (OCR) فائقة السرعة، لها القدرة على تحليل الخطوط لكل اللغات الموجودة على الأرض بكل الفونتات، ثم تحويلها إلى إشارات رقمية. وبالرغم من عدم توافر برامج لها القدرة على تحليل الخطوط اليدوية، فإن هذا لا يعني إهمال رسائل الفاكس المكتوبة بخط اليد، أو أنه لا توجد برامج تستطيع – ولو جزئيا – القيام بهذه المهمة.

الصّوت:

تمر المحادثات الصوتية إلى حاسبات فائقة السرعة في التعرف على الأصوات، تستخدم برنامجا يدعى “Oratory”؛ حيث يتم تحويل الاتصالات الصوتية إلى رقمية، والتي تُرسل بدورها إلى حاسبات التحليل، وبعض الأخبار المتسربة تفيد أن حواسب التعرف على الصوت لها قدرة جزئية على التحليل، كما أن لها حساسية لبعض الكلمات المنطوقة حسب كل لغة، أو لهجة على وجه الأرض.

التّحليل:

بعد ترجمة وتحويل كل المراسلات الملتقطة إلى بيانات رقمية، تُرسل تلك البيانات إلى حاسبات التحليل، والتي تبحث عن وجود بعض الكلمات، باستعمال قاموس إيشلون الخاص. وبالطبع ترتفع الحساسية لبعض الكلمات التي تمثل عصب ذلك القاموس، فيما يخص الاهتمامات التجسسية، بالإضافة إلى بعض الكلمات الطارئة أو المؤقتة التي تخصّ مواضيع معينة، ويبقي أن نكرر أن حاسبات التحليل هذه لها القدرة على إدراك أي كلمة بأي لغة وبأي لهجة موجودة على الأرض. ومع تقدم التقنيات الحديثة، فإن عملية التحليل أضحت عملية “تحليل موضوعي”، حتى إن هذه الحاسبات استطاعت أن تحدد- بعد التجسس على مسابقة لبعض الاختراعات والابتكارات الحديثة- أن موضوع الاختراع- من ملخصه- عبارة عن ” مشروع لوضع عنوان وصفي لمستند، قد يحتوي على بعض الكلمات التي لا تظهر ضمن نصه”.

الاستنتاج:

هذه هي المرحلة الأخيرة في العملية التجسسية، والتي تمكِّن من عملية مراقبة يومية على كل الاتصالات، بما فيها الشخصية، وبعد تحليل الاتصال. فإذا أثار أحدٌ العمليات الآلية لأي من ماكينات التحليل، وأعطى إنذارًا باحتوائه على ما يثير الشك أو الاهتمام، فإن نتيجة التحليل تُوجّه إلى محلل بشري، الذي إذا وجد في ذلك الاتصال ما يريب، فإنه يوجهه إلى الوكالة الاستخباراتية صاحبة التخصص في مجال هذا الاتصال.

إن سقوط الستار الحديدي عن إيشلون، باتهام أوربا الواضح ضد الولايات المتحدة باستخدامه ضد المصالح الأوروبية، وتحديدًا فيما يخص الجانب الاقتصادي في إطار منافسة غير شريفة، وتهافت استمراره بعد اختفاء الذريعة التي من أجلها أنشئ النظام ابتداءً، إبان الحرب الباردة -أدى إلى توتر العلاقات بين أمريكا وشركائها في نظام إيشلون من جهة، وحلفائها الأوروبيين من جهة أخرى، مع تنامي كراهية الشعوب والأنظمة -سواء أكانت حليفة، أم صديقة، أم عدوة- للولايات المتحدة الأمريكية.

طرق التجسس علی اتصالات الحركات الاسلامية :

فالطريقة الاولى: للتصنت على الهواتف السلكية و اللاسلكية بواسطة قاموس ضخم للكلمات التي يجب مراقبتها… فمثلاً.. “الإسلام، الحركة الإسلامية، قرآن، محمد صلى الله عليه وسلم، جهاد، فقه، سيرة، حديث… إلخ”، وكذلك أسماء رجال الإسلام السابقين والمعاصرين، وأسماء الحركات الإسلامية وزعماؤها “مثلاً: ، ابن تيمية، حسن البنا، ، الإخوان المسلمون، جماعة الجهاد.. الجماعة الإسلامية، اسامة… الشيخ…. الدكتور… القاعدة…. إلخ”، فهناك اجهزة إلكترونية ضخمة تقوم بفرز المكالمات التي ترد فيها هذه الكلمات وتسجلها ثم تسلمها إلى الكادر الفني المتخصص، وهو يضم كما قلنا عشرات الآلاف من الفنيين والمترجمين و المحلليين.

والطريقة الثانية بوضع بصمات الصوت للمطلوبين من المجاهدين و المستهدفين بالمراقبة وذلك من خلال عملية الفرز بواسطة الكومبيوتر العملاق الذي سبق الحديث عنه وهذه البصمات تم رصدها وتخزينها مسبقاً من خلال التجسس على الاتصالات في مناطق غير عربية دارت فيها رحى الحروب مثل افغانستان وباكستان والشيشان و البوسنة ووزير استان .

اما الطريقة الثالثة للتصنت فتتم عبر وضع برنامج لتحديد اللغة المطلوب مراقبتها فيمكن مراقبة كل من يتكلم العربية في أي بلد لايتحدث أهلها اللغة العربية.

التجسس على الهواتف النقالة:

عند انتشار الهواتف النقالة “الخلوية” بعد عام 1990م، كان الاعتقاد الشائع أنه يستحيل مراقبتها والتنصت عليها، لأنها كانت تستعمل نظام (GSM)، وأمام هذه الصعوبة في المراقبة طلبت وكالة CIA وضع رقائق صغيرة داخل هذه الهواتف لكي تتيسر لها مراقبة المحادثات الجارية خلالها، وبينما كان النقاش يدور حول هذا الأمر، ومدى مشروعيته، استطاعت إحدى الشركات الألمانية وهي شركة (Rode Schwarz)تطوير نظام أطلقت عليه اسم (IMSI-catcher) وهــو اختصـار لـ (International Mobile Scbscriber Identity) استطاعت من خلاله التغلب على هذه الصعوبة واصطياد جميع الإشارات الصادرة من هذه الهواتف وقلبها إلى كلمات مسموعة.

ولم تكتف المخابرات الألمانية باختراق المكالمات الجارية بالهواتف النقالة، بل توصلت لـمعرفة مكان المتحدثين أيضاً، كما طورت جهازاً إلكترونياً تستطيع بواسطته استخدام الميكروفون الموجود في الهاتف النقال لكي ينقل جميع الأصوات والمحادثات الجارية حوله، وسرعان ما انتقل هذا النظام الإلكتروني إلى وكالة NSA وإلى وكالة CIA الأمريكيتين، وكان هذا التقدم التكنولوجي المذهل هو السبب في اغتيال عدد من القيادات المجاهدة مثل يحي عياش و الرئيس الشيشاني دوداييف، لأنه من خلال استعماله لهاتفه النقال. ووقع “أوجلان” في الخطأ القاتل نفسه، عندما قام بالاتصال بمؤتمر البرلمانيين الأكراد في أوروبا، فتم تحديد مكانه،

بعدها صرح “بانكالوس” وزير الخارجية اليوناني السابق غاضباً: “كم قلنا لهذا الأحمق ألا يستعمل هاتفه النقال”، والحقيقة أن السبب الكامن وراء فشل جميع أجهزة المخابرات الأمريكية في معرفة مكان الجنرال الصومالي “عيديد” هو أنه لم يستعمل أي جهاز إلكتروني مطلقاً في أثناء الأزمة الصومالية (وهذه إحدى عيوب التقدم التكنولوجي).

كذلك لا يتم الإطلاع على جميع المكالمات الواردة على المقسمات ولا يمكن ذلك لأنها تعتبر بملايين المكالمات ولكن يمكن تحديد بعض الألفاظ المنتقاة لتقوم أجهزة الترصد بفرزها سواء كانت رسائل كتابية أو صوتية كأن ينتقي ألفاظ ( جهاد ، عملية ، استشهاد ،..أو أسماء : أسامة بن لادن أو الملا عمر…الشيخ… الخ ) ، او يكون الرصد للغة بعينها ( العربية) في بلد غير عربي .

أو يكون الترصد لرقم بعينه او رصد بصمة الصوت لشخص مطلوب . ويمكن أيضا إذا تم ضبط رقم لشخص أن يتم استرجاع المكالمات المسجلة في السابق سواء المكالمات الصادرة أو المكالمات الواردة على نفس الرقم ، ولذا فإن من الأفضل للذين يخشون على أنفسهم المراقبة من خلال الجوال أن يقوموا باستخدام الشرائح التي تباع بدون مستندات او بمستندات مزورة، ويقوم باستبدالها كل فترة زمنية ، وإذا استخدم الشريحة الثانية فلا يستخدمها على الجهاز القديم وكذلك عليه أن يتخلص من جهازه القديم ببيعه في مكان أو لشخص لا يعرفه .

أجهزة التصنت الالكترونية:

1- ميكرفون الليزر”:

من هذه الوسائل التي تم الكشف عنها على احد مواقع الانترنت “ميكرفون الليزر” الذي يستعمل حتى الآن في التنصت على المكالمات الجارية في الغرف المقفلة، إذ يتم توجيه أشعة ليزر إلى نافذة من نوافذ تلك الغرفة، وعندما ترتد هذه الأشعة تحمل معها الذبذبات الحاصلة في زجاج تلك النافذة نتيجة الأحاديث الجارية في الغرفة، وتسجل هذه الذبذبات ثم يسهل تحويلها إلى أصوات واضحة هي أصوات المتحدثين في تلك الغرفة، ولا تقتصر فاعلية هذا الميكرفون الليزري على تسجيل الحوار الدائر في الغرفة، بل تستطيع اقتناص أي إشارة صادرة من أي جهاز إلكتروني فيها.

2- جهاز أطلق عليه اسم (TX)…

بعد اختراع هذا الجهاز لم يعد هناك ضرورة للمخاطرة لزرع جهاز إرسال صغير داخل الهاتف المراد التنصت عليه، فقد أصبح ممكناً بواسطة هذا الجهاز الدخول إلى خط ذلك الهاتف من بعيد دون أن يشعر أحد بذلك، كما يستطيع هذا الجهاز تحويل الهاتف الموجود في الغرفة إلى جهاز إرسال ينقل جميع المكالمات والأحاديث التي تجري داخلها، وحتى لو كان الهاتف مقفولاً يستطيع الجهاز تكبير وتضخيم الذبذبات الضعيفة التي يرسلها الهاتف في حالته الاعتيادية “أي في حالة عدم استعماله” فيسجل جميع المحادثات الجارية في الغرفة، ولكي يدخل هذا الجهاز إلى خط أي هاتف يكفي إدارة رقم ذلك الهاتف وعندما ترفع السماعة يعتذر بأن الرقم خطأ.. وعندها يتم كل شيء.

3- مسجل جيب يعمل بمجرد سحب القلم منه:

إذا جلست مع محام أو مع خصم لك ووجدته يسحب قلما من جيبه الداخلي ثم يعيده ثم يسحبه ….الخ فاحذر لان الرجل قد يكون مسلحا بهذا الجهاز العجيب الذي يقوم بتسجيل كل كلمة تقولها

جهاز التسجيل صغير وحساس يوضع في جيبة القميص او الجاكيت الداخلي وبداخل الجهاز قلم حبر عادي…. إذا سحبت القلم من الجهاز يبدأ الجهاز بالتسجيل دون أية أصوات … إذا أعدت القلم إلى مكانه يتوقف التسجيل…. الجهاز حساس جدا ويمكن أن يلتقط كل كلمة تقال حتى لو كان مخبئا داخل جيبتك… للجهاز سرعتان… ويمكن أن تتحكم بالسرعة.

4- : كاميرا فديو صغيرة بحجم حبة العدس يمكن إخفاءها في أي مكان:

هذه كاميرا فديو صغيرة يمكن إخفاءها في أي مكان…… الكاميرا هي النقطة السوداء داخل هذه القطعة أي أن حجم الكاميرا لا يزيد عن حبة العدس وهي موصولة بسلكين بمكن ربطهما بمسجل وتلفزيون…… قوة الكاميرا ووضوح صورها تعادل أي كاميرا الفديو العادية….. هذه الكاميرا يمكن وضعها داخل ساعة أو منبه أو مروحة أو أية قطعة أثاث ولأنها لا تبدو ككاميرا ولا شكل لها يوحي بأنها كاميرا فأن اكتشافها صعب جدا…. يمكن وضعها في المنازل أو المكاتب أو المخازن ووفقا لما يقوله مصنعوها فان الشخص الذي ينظر إليها مباشرة لن يعرف أنها كاميرا فديو تأتي مع كل ملحقاتها

ثمن الجهاز شامل الشحن إلى أي مدينة في العالم هو 500 دولاراً فقط

5- : شاهد و استمع و سجِّل البعيد بواسطة المنظار الالكتروني:

هذا أحدث جهاز تنصت ينزل إلى الأسواق …. فهو ناظور يقرب إليك المناظر البعيدة … ثم يقرب إليك الصوت … ثم يعطيك إمكانية تسجيل الصورة والصوت إلى أي جهاز تسجيل … باختصار فان هذا الجهاز ينقل إليك ما يحدث بعيدا بالصوت والصورة .

6- : كاميرا فديو صغيرة في ساعة اليد:

هذه هي قمة ما توصلت إليه تكنولوجيا الكاميرات في العالم … كاميرا في ساعة … يستخدمها المحامون ورجال التحقيق … والعملاء السريون … والمحققون الخاصون …. ساعة عادية تضعها في يدك … محدثك أو الجالس أمامك لن يعلم أن الساعة الموجودة في يدك هي في الواقع كاميرا … تتسع ذاكرة الكاميرا إلى مائة صورة …. أي تستطيع التقاط مائة صورة والاحتفاظ بها في ذاكرة الساعة … يمكن توصيل الساعة بجهاز الكومبيوتر ونقل الصور إلى جهاز الكومبيوتر وطبعها أو إرسالها بالبريد الإلكتروني … الساعة تعمل ببطارية ساعة عادية …. الصورة واضحة جدا … الساعة مزودة بساعة عادية وخمسة أجهزة إنذار… هذه الساعة يستخدمها الصحفيون لالتقاط الصور … ويمكن استخدامها لالتقاط الصور في الأماكن التي لا يسمح بإدخال الكاميرات إليها … إذا اشترط محدثك اللقاء سرا للتباحث حول البزنس فهو قطعا لن يعرف أن ستحضر الاجتماع وعلى رسغك كاميرا لتصويره … يمكنك طبع التاريخ والاسم ووقت التصوير على الصورة أيضا …

تقدّم الأوقات العربيّة كاميرا المعصم الجديدة السّاعة التي يمكن أن تسجّل الصّور و تنقلهم في اللّون إلى كمبيوترك الشّخصيّ.

7- : كاميرا فديو ديجيتل بحجم قلم الحبر:

هذه الكاميرا بحجم قلم الحبر وهي كاميرا عادية وكاميرا فديو معا ويمكن ربطها بالكومبيوتر ايضا ونقل الصور منها الى جهاز الكومبيوتر.

هذه الكاميرا تستخدم من قبل الصحفيين والمخبرين والمحامين واصحاب مكاتب التحقيق ولديها قدرة على التقاط الصور الملونة ديجيتل التي يمكن ارسالها فورا عبر الكومبيوتر من خلال الانترنيت … ولديها القدرة على تصوير لقطات فديو ايضا باللون والصوت رغم حجمها الصغير الذي لا يزيد عن حجم القلم .

الكاميرا تعمل ببطارية صغيرة متوفرة في جميع الاسواق وتعيش لسنوات طويلة .

الكاميرا تأتي مع كيبل صغير لربطها بالكومبيوتر لنقل الصور اليه…… حجم الذاكرة في الكاميرا 16 ميغابايت….. ويمكن تخزين ثمانين صورة في ذاكرتها …الكاميرا تأتي مع برنامج سوفت وير لاستخدامها مع الكومبيوتر… ومع قاعدة لوضعها عليها فيما لو اردت ان تستخدمها مع الكومبيوتر … كما تاتي مع كليب لوضعها في جيبة القميص كما تضع القلم العادي .

8- المرنان المغناطيسي (جهاز جديد لكشف الكذب):

مجس بالأشعة تحت الحمراء يقرأ الأفكار والمرنان المغناطيسي يرصد التغيرات في المخ

وزارة الدفاع الاميركية استخدمت جهاز كشف الكذب التقليدي في أكثر من 11 ألف اختبار وثلاثة ارباعها لرصد الجواسيس والمجاهدين.

يوظف بريتون تشانس البروفسور بجامعة بنسلفانيا اشعة قريبة من الاشعة تحت الحمراء للتعرف على الأكاذيب التي «تقبع» داخل عقول متطوعين من طلاب جامعته. وهو يأمل في ان تقوده ابحاثه يوما ما، الى تطوير جهاز يعوض جهاز كشف الكذب الحالي الذي لا يتميز بالدقة في قياساته، والذي ظل على مدى عقود، الآلة المفضلة لدى السلطات الاميركية لرصد الجواسيس والمخربين.

والبروفسور تشانس، واحد من عشرات الباحثين في الولايات المتحدة الذين ينقبون عن طرق جديدة لكشف الكذب لرصد( المخربين) خصوصا بعد أحداث 11 سبتمبر (ايلول) 2001. ويلجأ العلماء الى توظيف اجهزة لرصد نشاط المخ، واخرى للتعرف على اسباب التخلف الذهني في التعلم، للكشف عن الكذب بدلا من الجهاز التقليدي المعروف الذي يرصد علامات القلق. حتى أقوى أنصار جهاز الكشف عن الكذب التقليدي، بدأوا يشككون في قدرات هذا الجهاز العتيق الذي اخترع عام 1915. ويستخدم هذا الجهاز اسلاكا وأقطابا لقياس تغير وتيرة التنفس، والتعرق، ودقات القلب. والمشكلة هي ان هذه التغيرات قد تحصل بسبب التوتر وليس بسبب الكذب! ولا تقبل شهادات هذا الجهاز سوى محاكم ولاية نيومكسيكو!

و يمول معهد جهاز كشف الكذب التابع لوزارة الدفاع الاميركية، ومقره فورت جاكسون بولاية كارولينا الجنوبية، 20 مشروعا على الاقل، للتوصل الى جهاز افضل لكشف الكذب. من جهة اخرى تقوم وكالة ابحاث الدفاع المتقدمة التابعة لنفس الوزارة، بأبحاث لتوظيف المرنان المغناطيسي الذي يمسح بدقة اعضاء الجسم البشري، ومنها المخ، واجهزة اخرى، في الكشف عن الكذب.

بينما ينتظر الباحثون نتائجهم يظل جهاز كشف الكذب التقليدي سائدا، فقد استخدم من قبل وزارة الدفاع والوكالات الحكومية الاخرى في 11 الفاً و566 اختبارا عام 2002، وفقا لتقرير صادر عن المعهد. وكانت ثلاثة ارباع الاختبارات تهدف الى رصد الجواسيس والمجاهدين، ولم ينجح سوى 20 شخصا من كل الذين خضعوا للاختبارات.

ولا يدخل في هذه الاحصاءات عدد الاختبارات التي اجرتها وكالة المخابرات المركزية ومكتب المباحث الفيدرالي ووكالة الامن القومي حيث تعتبر الارقام سرية.

ويدرس البروفسور تشانس في مختبره، كيفية التعرف على ردود فعل المخ عند حدوث التوتر او الاجهاد، أو ما يسميه «التضرر بسبب الخداع». وهو يعتمد على أداة رئيسية اسمها «كوجنيسكوب» cognoscope (جهاز «رسم الإدراك» ـ كما يبدو من الكلمة الانجليزية)، للاستشعار تعمل كمجس للاشعة تحت الحمراء يوضع في طوق على الرأس لقياس تدفق الدم والأوكسجين داخل مخ المتطوعين عندما يطلب منهم الكذب! وقد وجد تشانس ان «تشكيل الكذب» يؤدي الى توليد دفقة من النشاط في سريان الدم والاوكسجين تستغرق عدة مليثوان (الملي ثانية: واحد من الألف من الثانية)، في جزء محدد من المخ مسؤول عن اتخاذ القرارات. ويقول الباحث «يمكنك قراءة الفكرة قبل ان يتم التعبير عنها».

وقد اختبر معهد جهاز كشف الكذب أداة «كوجنيسكوب» على 42 متطوعا من الجنود. ورصد الجهاز الجديد الكذابين، الا انه رصد كذلك «الكذاب المزيف»، وهي حالة لجندي كان يقول الحقيقة، الا ان الصورة بالاشعة تحت الحمراء التي كان الجهاز يعرضها، أكدت انه كاذب.

ويعرب تشانس عن أمله في تطوير جهاز دقيق، كما يبدي قلقه ايضا من احتمال تداخل عمل جهازه مع خصوصيات الافراد، اذ ان خطورته تتمثل في استطاعته «قراءة الفكرة قبل ان يعبر صاحبها عنها»! في مختبرات اخرى يعكف دانييل لانجليبن الباحث بجامعة بنسلفانيا، على توظيف المرنان المغناطيسي للكشف عن الخداع داخل مختلف اجزاء المخ. وتعتمد دراساته على ابحاث حول نشاط المخ للمدمنين، والتلاميذ الذين يلاقون صعوبات في التعلم. وهو يقول منظرا، ان قول الأكاذيب يتطلب من المخ القيام بعمليتين، الاولى قمع الحقيقة، والثانية ترتيب الاكاذيب، ولذلك فإن رصد الدلائل على أي من العمليتين او كلتيهما سيؤدي الى رصد المخادعين.

وقد وجد لانجليبن ان المرنان يقدم فوائد كبرى في الكشف عن الكذب، الا ان كلفة كل جلسة من جلساته كانت باهظة جدا، اذ تعادل 1500 دولار. ويوظف علماء آخرون وسائل أقل تقنية، حيث يحاول باحثون في جامعة اوكلاهوما رصد الكذب عن طريق الكلمات والتعابير، مثل استخدام كلمات «ربما» و«يحتمل» و«حسب علمي» وما شابه. فيما يسعى آخرون الى كشف الكذب بتحليل نبرات الصوت وتوترها. وفي كل الاحوال يبدو ان ايام اجهازة الكشف عن الكذب قد اقتربت من نهايتها.

9- جهاز بصمة المخ:

وقد استخدم جهازه بالفعل أثناء التحقيقات التي أجريت مع المشتبه فيهم بعد تفجيرات 11 سبتمبر 2001.

لقد وصف كاتب أدب الخيال العلمي, جيمس هالبرين, هذا الجهاز بأنه فاق تصوراته الخيالية التي وضعها في روايته( جهاز الحقيقة) عام1996, والتي تصور فيها أن يكون هناك جهاز لاختبار ومسح مناطق الذاكرة في مخ الإنسان, في عام2024, ولكن جهاز بصمة المخ جاء بأسرع مما كان يتصور, ويقول: لقد اخترت عام2024 لتكون هناك فترة كافية لا تكون فيها مثل هذه الفكرة سخيفة وبعيدة تماما عن الواقع.

ويؤكد د. فارويل مخترع الجهاز أن بصمة المخ لا تحدد فقط هوية مرتكبي الأعمال الجهادية التي حدثت بالفعل, ولكنها تقوم أيضا بدقة تصل إلي100% من خلال قياس استجابات المخ الكهربية عندما تعرض علي المشتبه فيه تحديد أماكن حدوث الأعمال الإرهابية, فتستدعي ذاكرته علي الفور جميع التفاصيل سواء المشاركين فيه ومراحل التخطيط السابقة واللاحقة له, وتترجم هذه الاستدعاءات إلي بيانات رقمية علي شاشات الكمبيوتر المرتبطة بمخ المشتبه فيه وقد استخدمه فارويل علي بعض الأشخاص الذين كانوا يخططون للسفر لأفغانستان لمعرفة ما إذا كانت لديهم معلومات عن بن لادن أم لا ونوع هذه المعلومات, وعدد المتدربين هناك.

هذا ما أُعلن عنه لكن مالم يعلن عنه يظل هو مكمن الخطر . ويكيليكس: المخابرات الأمريكية تستخدم أجهزة التلفاز الذكية للتجسس

مصدر الصورةGETTY IMAGESImage captionوكالة المخابرات الأمريكية "سي آي ايه" لم تؤكد صحة المزاعم التي وردت في هذه التقارير

مصدر الصورةGETTY IMAGESImage captionوكالة المخابرات الأمريكية "سي آي ايه" لم تؤكد صحة المزاعم التي وردت في هذه التقارير

نشر موقع ويكيليكس تفاصيل ما وصفه بأنه أدوات قرصنة واسعة النطاق تستخدمها وكالة المخابرات المركزية الأمريكية "سي آي ايه".

وتشمل الوسائل المتعددة، التي تقول الوثائق إن وكالة الاستخبارات الأمريكية تستخدمها كأسلحة إلكترونية، برامج خبيثة تستهدف الأجهزة والحواسيب التي تعمل بأنظمة "ويندوز" و "أندرويد" و "آي أو أس" و "أو أس أكس" و "لينكس" وأخرى تستهدف موزعات الإنترنت (الراوتر).

وتشير تقارير إلى أن بعض هذه البرمجيات يجري تطويرها داخل مقر الاستخبارات، لكنها أوضحت أن جهاز الاستخبارات الداخلية البريطانية "ام آي 5" ساعد في التحضير لشن قرصنة إلكترونية تستهدف أجهزة تلفاز من تصنيع شركة سامسونغ.

وفي رد فعل أولي من وكالة الاستخبارات الأمريكية، قال المتحدث باسمها، جوناثان ليو، لبي بي سي "نحن لا نعلق حول صحة أو محتوى وثائق استخباراتية مزعومة".

ولم يتسن التوصل لمتحدث باسم وزارة الداخلية البريطانية للتعليق على هذه التقارير.

قرصنة لأجهزة التلفاز

وتشير وثائق بتاريخ يونيو/حزيران عام 2014 إلى أن محاولات الاستخبارات لاختراق أجهزة تلفاز سامسونغ من فئة "اف 8000" كانت تحمل اسم "الملاك الباكي" كرمز سري.

وتصف هذه الوثائق ابتكار طريقة للخداع تجعل المستخدمين يعتقدون بأن شاشاتهم قد أغلقت بشكل تلقائي.

لكن الوثائق تكشف أنه بدلا من ذلك فإن المخابرات تستهدف هذه الأجهزة ببرامج خبيثة تجعلها تسجل بشكل سري المحتوى الصوتي الذي يُنقل لاحقا عبر الانترنت إلى خوادم تابعة لوكالة المخابرات المركزية "سي آي ايه" فور عودة الشاشات للعمل مرة أخرى، وهو ما يسمح بإعادة تشغيل روابط الاتصال اللاسلكي "واي فاي" لهذه الأجهزة.

ويشير قسم في هذه الوثائق يتعلق "بالنشاط المستقبلي" إلى مقترح لإمكانية أخذ لقطات فيديو مع إمكانية التغلب على مشكلة قيود تشغيل شبكة الواي فاي. مصدر الصورةSAMSUNGImage captionالوثائق المسربة تزعم أن وكالة المخابرات الأمريكية ابتكرت طريقة مكنتها من تسجيل المحادثات التي تجري بالقرب من أجهزة تلفاز سامسونغ

مصدر الصورةSAMSUNGImage captionالوثائق المسربة تزعم أن وكالة المخابرات الأمريكية ابتكرت طريقة مكنتها من تسجيل المحادثات التي تجري بالقرب من أجهزة تلفاز سامسونغ

مصدر الصورةSAMSUNGImage captionالوثائق المسربة تزعم أن وكالة المخابرات الأمريكية ابتكرت طريقة مكنتها من تسجيل المحادثات التي تجري بالقرب من أجهزة تلفاز سامسونغ

مصدر الصورةSAMSUNGImage captionالوثائق المسربة تزعم أن وكالة المخابرات الأمريكية ابتكرت طريقة مكنتها من تسجيل المحادثات التي تجري بالقرب من أجهزة تلفاز سامسونغ

هجمات على أبل

ويزعم موقع ويكيليكس أيضا أنه اعتبارا من العام الماضي فإن المخابرات المركزية الأمريكية أعدت سجلا لـ24 خللا أمنيا في الشفرات لم يكن معروفا من قبل في نظام أندرويد لشركة أبل تحت اسم "الأيام صفر".

وتقول الوثائق إن السي آي ايه اكتشفت بعض مواطن الخلل في هذا النظام، لكن هناك مواطن خلل أخرى تقول الوثائق إنه جرى الحصول عليها من وكالة الاتصالات الحكومية البريطانية (GCHQ) ومن وكالة الأمن القومي الأمريكي ومن أطراف ثالثة لم تُحدد هويتها.

وذكرت الوثائق المسربة أن الأجهزة التي تصنعها شركات سامسونغ واتش تي سي وسوني وغيرها تعرضت للقرصنة، وهو ما سمح للسي آي ايه بقراءة رسالة على برمجيات التراسل مثل واتس آب وسيغنال وتليغرام وويبو وغيرها من برامج المحادثة.

وأشارت إلى أن المخابرات المركزية الأمريكية أسست وحدة خاصة لاستهداف هواتف آيفون وأجهزتها اللوحية آيباد، وهو ما ساعدها في مواقع لأحد الأهداف وتشغيل الكاميرا الخاصة بأجهزته ومكبر الصوت وقراءة اتصالات نصية تخصه.

وقالت وكالة الاتصالات الحكومية البريطانية لبي بي سي إنها تلتزم "بسياسة راسخة بأننا لا نعلق على أمور تتعلق بالأنشطة الاستخبارية."

وأضافت: "علاوة على ذلك فإن جميع أنشطة هيئة الاتصالات الحكومية البريطانية تسير وفقا لإطار قانوني وسياسي صارم يضمن أن أنشطتنا يكون مسموح بها وضرورية ومتناسبة ".

وقال موقع ويكيليكس إن هذه المجموعة من الوثائق التي أطلق عليها إسم "القبو 7"، تعتبر أكبر مجموعة وثائق سرية تنشر حول وكالة المخابرات المركزية الأمريكية "على الإطلاق".

وتتكون المجموعة الأولى، المسماة "السنة صفر"، 8761 وثيقة تم الحصول عليها من قاعدة بيانات عالية الأمان في مركز الاستخبارات عبر الفضاء الإلكتروني بمقر الوكالة في لانغلي، ولاية فرجينيا.

وأضاف بيان موقع ويكيليكس أن هذه الكمية الضخمة من المعلومات "كانت على ما يبدو متوفرة لدى مجموعة من المتعاملين مع الإدارة الأمريكية سابقا ولدى مخترقين لشبكتها" وأن أحد هؤلاء "أمد ويكيليكس بجزء من هذا الأرشيف".

ويعتبر تسريب هذه الوثائق، إن تأكدت صحتها، اختراقا كارثيا جديدا لوكالات الاستخبارات الأمريكية، من طرف ويكيليكس والمتعاونين معه، الذين تمكنوا مرارا من الكشف عن كميات ضخمة من وثائقها ومعلوماتها السرية.

الرقابة الشاملة ، ووهم الحريات الفردية.

يتغنى قادة الدول الرأسمالية بالحريات الفردية التي يحظى بها مواطنوهم ،ويسوُقونها في وسائل إعلامهم المختلفة على أنها تجسد إلى جانب الديمقراطية ، أعلى وأسمى القيم البشرية التي يجب أن يسعى إليها البشرجميعا بغض النظر عن اختلاف ظروفهم .

واظبت وسائل الإعلام الكبرى ،طوال فترة الحرب الباردة، على إطلاق صفة الدولة البوليسية، على بلدان حلف وارسو. وبعد انهيار الاتحاد السوفيتي ، سعت الولايات المتحدة لاختلاق عدو جديد ، يبرر الانفاق العسكري الهائل .

ثم جاءت هجمات الحادي عشر من أيلول ،لتقدم للممسكين بمراكزالقرار ذريعة مثالية ، يمكن استخدامها لتبرير التدخل في أي مكان من العالم لمحاربة العدو الجديد ، المتمثل بالإرهاب ، وبشكل خاص إرهاب المجموعات التي ترفع شعارات، تدعي أنها إسلامية.

وضمن هذا السياق ، تم إطلاق عملية تضليل إعلامي واسعة المدى، لتسويق وهم أن الإجراءات البوليسية المتتالية لا تمثل سوى إجراء مؤقت، يهدف إلى ضمان أمن المواطنين. وهكذا تم إقرار مرسوم ، هو في جوهره إعلان للأحكام العرفية، وقعه الرئيس جورج دبليو بوش في 26 تشرين أول 2001[i]،وسرعان ما تبنت العديد من بلدان الديمقراطيات البرلمانية، إجراءات مماثلة ،بحجة محاربة خطر الهجمات الإرهابية.

انطلقت الحملة الإعلانية بالاعتماد على قاعدة إغراق الناس بموجات متتالية من المعلومات، تجعل من الصعب على المتلقي ، تدقيق صحة ما يصل إليه، أو اكتشاف تناقضه مع حملات إعلامية سابقة.

إن استخدام مبررات الحفاظ على الأمن ذريعة للتضييق على المواطنين يمثل سمة ثابتة في بلدان الديمقراطيات الغربية. في الماضي، كان العدو هو اليسار المتطرف الذي تحرك بنشاط في جمهورية ألمانيا الاتحادية في العقد السابع من القرن العشرين ، وجعل من تواجد قوات الأمن المدججة بالسلاح في الشوارع، مظهر روتيني بحجة مقاتلة عناصر الجيش الأحمر الألماني[ii]. و بدورها ، لم توفر السلطات الإيطالية أية طريقة لمواجهة نشاط منظمة الألوية الحمراء.

إن تتبع مسار القوانين التي تتضمن التضييق على المواطنين، والتجسس عليهم ، ومراقبة حساباتهم المصرفية، وتسجيل كل البيانات التي تتعلق بوضعهم الصحي بظهر بوضوح أن الموضوع قديم، لا علاقة له بمكافحة إرهاب التنظيمات التكفيرية .

نقدم في الدراسة التالية عرضا” سريعا” لنظام تجسس عشوائي على الأفراد لا يوفر أحدا” يفوق في اتساع شبكته بأشواط ما قرأنا في رواية “1984التي كتبها ( جورج أورويل “[iii]Georges ORWELL ) وأكاد أجزم أن قراء هذه الدراسة ممن سبق لهم قراءة رواية أورويل سيصدمون بمدى التشابه بين قادة المحافظين الجدد و وشخصية الأخ الكبير ( (The Big Brother في الرواية المذكورة.

تتناول هذه الدراسة نظاما” للتجسس على الأفراد بدأ العمل به في أعقاب الحرب العالمية الثانية ، وتعزز إبان الحرب الباردة واكتسب روحا جديدة مع انطلاق الحرب على العدو الجديد غير المحدد المدرج تحت يافطة الإرهاب .

يستند برنامج التجسس هذا إلى اتفاقية أمنية خماسية عقدت بين دول العالم الجديد إلى جانب المملكة المتحدة [iv] تعرف باسم اتفاقية”يوكوسا UKUSA)) ما يزال الكثير من بنودها سرياً.وثمة نقطة مثيرة للانتباه تتمثل في واقع أن الاتفاقة لا تضم أيا” من الدول ذات الثقافة اللاتينية، وتقتصر على المملكة المتحدة وبلدان ما يعرف بالعالم الجديد .

إن نظام المراقبة الشاملة (ECHELON)-إيشلون- هو الشبكة الأكثر اتساعا بين الشبكات التي نسجتها وكالة الأمن القومي في الولايات المتحدة [v]و تضم محطات أرضية ، وسفن تجسس تجوب البحار السبعة ، وأقمارا” صناعية تسمح لوكالة الأمن القومي وحلفائها ،باختراق شتى الاتصالات في العالم ، ولا يفلت منها إلا القليل من الإشارات الإلكترونية .

وبهدف إحكام السيطرةعلى تدفق المعلومات،تم تقسيم العالم إلى مناطق تختص كل هيئة من الهيئات المشاركة في البرنامج،بمنطقة تركز عليها أجهزة التجسس التابعة لها .

وانطلاقاُ من هذه الرؤية تقوم وكالة الأمن القومي في الولايات المتحدة بتغطية ميدان الاتصالات في الأمريكيتين ،وتتكفل بريطانيا بمناطق أوروبا وأفريقيا وروسيا غرب جبال الأورال، في حين تقوم استراليا بتغطية جنوب شرق آسيا وجنوب غرب المحيط الهادئ ومنطقة غرب المحيط الهندي ، وتتكفل نيوزلندا بجنوب المحيط الهادئ في حين تغطي كندا مناطق شمال روسيا وشمال كل من أوروبا وأمريكا[vi] .

*يتكون نظام المراقبة من شبكة من الأقمار الصناعية، مرتبطة بسلسلة من محطات الاستقبال، التي تلتقط البيانات التي تجمعها تلك الأقمار، و تعيد بثها إلى أجهزة كومبيوتر فائقة القدرة، تقوم بمعالجة البيانات وفرزها وتصنيفها اعتمادا على مؤشرات محددة تتضمن أسماء معينة، وأرقاما” هاتفية، وأرقام معالجات أجهزة حاسوبية ، وكلمات وتراكيب محددة .

ثم ، و بالاستناد إلى تلك المؤشرات ، تصدر توجيهات بتركيز المراقبة على فرد ما أو رقم هاتف ما ننتقل بعدها إلى مرحلة تحليل البيانات والمعطيات من قبل أفراد متخصصين .

والمثير في الأمر أن الرقابة عشوائية وتشمل الجميع دون استثناء أحد مهما علت مكانته أو موقعه الوظيفي أو المجتمعي ، فالجميع سواسية أمام دولة الأمن .

و يتم العمل بالتنسيق مع كبرى شركات الاتصالات في العالم ،التي تسمح للأجهزة الأمنية بالوصول إلى البنى التحتية لشبكات الاتصال المختلفة بالتعاون مع شركات البرمجيات الكبرى، مثل مايكروسوفت (Microsoft)التي أعدت برامجها بالتنسيق مع أجهزة الاستخبارات، وزودت تلك البرامج بما يشبه بابا” خلفيا” ،مفتاحه بيد وكالة الأمن القومي في الولايات المتحدة .

شبكة المراقبة السرية التي أقامتها الولايات المتحدة الأمريكية

يندرج برنامج إيشلون (ECHELON) ضمن إطار الجهود الهائلة التي بذلتها وكالة الأمن القومي في الولايات المتحدة (NSA)،وهذا اختصار لاسم الهيئة (US National Security Agency ) نظام تجسس شامل يغطي سائر أرجاء كوكبنا ،وهو نظام قادر ،نظريا،على التقاط أي اتصال هاتفي أو رسالة فاكس أو رسالة بريد إلكتروني ورسائل تلكس في أي مكان من العالم .

تشرف الوكالة الأميركية على تسيير نظام التجسس هذا وتديره بالتنسيق مع المقر العام لهيئة الاتصالات الحكومية في الولايات المتحدة [vii](GCHQ) ،و مكتب أمن الاتصالات في إنكلترا ،و هيئة أمن الاتصالات في كندا [viii](CSE) ،ومع إدارة هيئة الآمن الدفاعي في أستراليا (DSD)، والمكتب العام لأمن الاتصالات في نيوزيلندا (GCBSB).

ويعود إطلاق هذا البرنامج الطموح إلى سنة 1948 عندما وقعت الهيئات الخمس التي سبق ذكرها اتفاقية سرية لتنسيق التعاون بينها عرفت تحت اسم (UKUSA)[ix] ما يزال الغموض من سماتها حتى يومنا هذا .

يعتمد هذا النظام التجسسي على مواقع منتشرة عديدة، تقوم باعتراض الاتصالات الهاتفية والاتصالات المارة عبر الأقمار الصناعية و الاتصالات المعتمدة على الموجات المجهرية، وكذلك اتصالات الهواتف الخليوية ،والاتصالات المنقولة بالألياف الضوئية، ثم تبثها إلى نظام حوسبة( نسبة إلى حاسب : كومبيوتر) عملاق تشرف عليه وكالة الأمن القومي في الولايات المتحدة، يتضمن برنامج التعرف على الأصوات (OCR) ،و يقوم البرنامج بالبحث عن كلمات وجمل محددة ( مدرجة ضمن قاموس خاص بنظام التجسس) حيث يتم تسجيل الرسائل والاتصالات التي تتضمن هذه العبارات والكلمات المحددة بهدف إخضاعها للتحليل.

يحتفظ خبراء مراكز التنصت بقوائم تساعدهم في عملية تحليل الاتصالات والرسائل، وعند الانتهاء من فرز الرسائل التي تصنف بوصفها تضم معلومات هامة، يقومون بإرسالها إلى المقر العام المشرف على مركز التنصت .

لا تقتصر عملية التجسس على البحث عن رسائل مشبوهة ترتبط بالحرب المزعومة ضد الإرهاب، بل تشمل عمليات تجسس اقتصادي ،و كذلك مراقبة اتصالات أي مواطن في العالم بما في ذلك مواطني الولايات المتحدة [x] ممن يشتبه بتأييدهم لسياسات لا ترضى عنها حكومة واشنطن .

و يتضمن برنامج التجسس الشامل عمليات مثل التجسس السياسي على الأفراد من خلال تبني سياسة الأمن الوقائي الذي يستبق تحركات أي خصم وهمي أو حقيقي.

وضمن هذا السياق ،تصاعدت حالات انتهاك الحقوق الفردية لمواطني الولايات المتحدة بشكل خاص ومواطني باقي بلدان العالم بشكل عام، عبر عمليات فرض رقابة مشددة على مختلف الجماعات السياسية التي لا تؤيد توجهات الإدارة في واشنطن. لم يستثن من هذه المرافبة أحد ، مهما علا شأنه، حتى أعضاء الكونغرس مثل ميكائيل بار نز M.Barnes ممثل ولاية ميريلاند، الذي روى في مقال نشرته صحيفة Baltimore Sun سنة 1995 كيف تمت مراقبة اتصالاته الهاتفية .

المثير في الأمر أن قاموس نظام التجسس الشامل يشمل أسماء منظمات تحظى باحترام الناس في كل مكان مثل منظمة السلام الأخضر(Green Peace)، ومثل لجنة العفو الدولية(Amnesty International) .

التجسس التجاري

بعد انهيار تجربة الاشتراكية في الاتحاد السوفياتي وفي بلدان شرق أوروبا ،سعت أجهزة الأمن في العالم الغربي وراء ذرائع جديدة تبرر بها الأموال الطائلة التي تحصل عليها ، ووجدت الحل في تحديد جديد لمفهوم الأمن القومي يشمل الاقتصاد والتجارة ومصالح الاحتكارات الكبرى .و لتحقيق هذا الهدف تم إنشاء مكتب للارتباط الاستخباراي تابع لوزارة التجارة بهدف اعتراض المعلومات التي تمس مصالح الشركات الكبرى .

ذهبت هذه المعلومات في كثير من الحالات إلى الشركات المتعاونة مع وكالة الأمن القومي التي ساهمت في تعزيز شبكة نظام التجسس الشامل . و تبدو العلاقات بين الوكالة والشركات المتعاونة معها شديدة المتانة وغالبا ما تؤدي إلى استبعاد شركات محددة، بما فيها شركات الولايات المتحدة عن العقود الضخمة لمصلحة الاحتكارات الكبرى التي تحظى بالعقود الكبيرة ، المخصصة لدعم أجهزة الاستخبارات يذهب جزء كبير منها لمصلحة الحزبين الكبيرين في الولايات المتحدة .

محاولات التصدي لنشاط برنامج إيشلون

نجحت وكالات الأمن المشتركة في برنامج إيشلون في المحافظة على طابع السرية المحيط بنشاطاتها ، لكن الأمر تغير بعد انتهاء حقبة الحرب الباردة التي اعتمدت حملات دعائية مضللة حول حرص بلدان الديمقراطيات البرلمانية على حماية الحريات الفردية مقارنة بما كان عليه الحال في بلدان حلف وارسو.

وسرعان ما تحولت التسريبات الخجولة إلى تقارير مطولة ، ظاهرها انتقاد أسلوب انتهاك خصوصية الأفراد وباطنها تذكير الجميع بأنهم تحت المراقبة الدائمة وهو أمر لا يمكن إلا أن يترك أثر على سلوك الأفراد.

طرح العديد من برلمانات دول الاتحاد الأوروبي قضية نظام إيشلون ECHELON بوصفه نظاما” يخرق حقوق مواطني تلك الدول عبر التجسس عل اتصالاتهم الشخصية دون إذن قضائي مسبق، وهو أمر يعتبر انتهاكا صريحا للحقوق التي ضمنتها دساتير هذه البلدان و مازال الأمر موضع أخذ ورد دون حسم .

وضمن هذا السياق كشف تقرير صدر عن البرلمان الأوروبي[xi] في كانون الثاني سنة 1998، أعده بعض الباحثين المستقلين، وجود شبكة تجسس إلكتروني ضخمة تعمل لمصلحة الولايات المتحدة ،و تقوم بعملية تجسس روتينية تشمل الاتصالات الهاتفية ورسائل الفاكس و رسائل البريد الإلكتروني الخاصة بمواطني بلدان العالم مع التركيز عل بلدان الاتحاد الأوروبي واليابان .

أثار التقرير عاصفة في وسائل الإعلام الأوروبية وقامت صحيفة نيويورك[xii] تايمز بتغطية التقرير بشكل واف .

إن المعلومات المتوفرة عن نظام التجسس الشامل هي ثمرة جهود صحافيين وباحثين مستقلين عملوا طوال عقود على تحري هذه القضية ويعتبر ما كتبه الصحفي النيوزيلندي Nicky Hager حد أهم المصادر المتوفرة عن هذا النظام[xiii]

*****************************

خبرات الحرب العالمية الثانية

يمكن القول أن انتصار الحلفاء في الحرب العالمية الثانية يدين بالكثير لقدرة أجهزة استخبارات الحلفاء على اعتراض مراسلات دول المحور وفك شفرتها، و على تأمين شفرة عجز الطرف الآخر عن فك رموزها الأمر الذي ساهم في نجاح مخططات الحلفاء .

حقق الحلفاء هذا الإنجاز بفضل اتفاق ضم المملكة المتحدة وأستراليا ونيوزيلاندا [xiv] حمل اسم ((SIGINT وفر الأمن اتصالاتهم بينماجعل دول المحور مكشوفة أمامهم .

ترافق انتهاء الصراع المسلح مع بروز قوة جديدة صاعدة هي الاتحاد السوفياتي الأمر الذي أدى إلى اندلاع الحرب الباردة . وجدت أجهزة الاستخبارات الغربية في هذا العدو الجديد (الاتحاد السوفياتي)مبرراً كافياً لتطوير قدراتها على الرصد والتنصت، بهدف منع اختلال ميزان القوى لصالح الخصم الجديد، وكان هذا هو المبرر الأول لوضع نظام التجسس الشامل ECHELON الذي ثابر على التوسع المستمر خلال العقود الأربعة اللاحقة .

إن اتفاقية التعاون الأمني بين المملكة المتحدة والولايات المتحدة وكل من كندا واستراليا ونيوزلندا ،

( اتفاقية UKUSA) تمثل القاعدة الديبلوماسية التي بني عليها نظام الرقابة الشاملة .

وكما ذكرنا سابقا”، تعود جذور الاتفاقية إلى اتفاق استخباراتي في ميدان الاتصالات، حمل اسم اتفاق ( BRUSA COMINT) عقد في بداية الحرب العالمية الثانية بين الولايات المتحدة والمملكة المتحدة، وتم تصديقه في السابع عشر من أيار سنة 1943 [xv].

و في عام 1947 تم تأسيس منظمة كومنويلث أمنية (SIGINT) جمعت أجهزة الاستخبارات في كل من المملكة المتحدة وكندا واستراليا ونيوزيلندا[xvi] ،ودخلت هذه الدول كطرف شريك مع الولايات المتحدة في إطار اتفاقية UKUSA التي سبق ذكرها ،وتمثل وكالة الأمن القومي في الولايات المتحدة NSA مصالح الولايات المتحدة في إطار هذه الاتفاقية وتلعب الدور الأكبر في تنفيذ بنود الاتفاقية .

ومن جهة أخرى تم قامت الإدارة العامة لهيئة الاتصالات الحكومية في الولايات المتحدة (GCHQ) بتوقيع هذه الاتفاقية ، كما شملت الاتفاقية إدارة الإشارة في وزارة الدفاع الأسترالية DSD)) ،و هيئة أمن الاتصالات في كندا (CSE) ومكتب أمن الاتصالات في حكومة نيوزلندا GCSB)) .

وهناك اتفاقات أخرى، ثنائيةـ تربط مباشرة كل هيئة من هذه الهيئات مع الولايات المتحدة واتفاقيات أخرى تنسق العلاقات بينهذه الهيئات ، وتمثل الدول الأربع الطرف الأول في معاهدة UKUSA ،في حين تمثل الولايات المتحدة الطرف الآخر.

ومع تحول العالم بأسره إلى مسرح مواجهة بين المعسكرين الرأسمالي والاشتراكي،تم توسيع الاتفاقية لتشمل ألمانيا واليابان والنرويج و كوريا الجنوبية وتركيا ، وتشير بعض المصادر إلى احتمال انضمام الصين[xvii] إلى هذه الاتفاقية .

ويمكن للقارىء تشكيل فكرة عن اتساع شبكة المراقبة من خلال استعراض قائمة محطة استقبال البيانات المرتبطة بشبكة من الأقمار الصناعية.

تمثل محطات الاستقبال المرتبطة بمجموعة أقمارإينتلسات( Intelsat ) ، وإينمارساتInmarsat) ) العمود الفقري لنظام المراقبة الشاملة، حيث تمر معظم الاتصالات الهاتفية ورسائل الفاكس بين البلدان المختلفة و بين القارات عبر هاتين المجموعتين من الأقمار .

تضم مجموعة إنتلسات ،عشرين قمراً، موزعة في مدارات محددة [xviii]. تركز هذه الأقمار أساسا على الاتصالات المدنية، لكنها تلتقط الاتصالات الديبلوماسية والاتصالات الحكومية التي تهم المشتركين في المعاهدة الأمنية .

كان هناك، عند بداية إطلاق البرنامج، محطتان لاستقبال ما تبثه أقمار إنتلسات ،هما محطة مورنستاو (Morwenstow) في إنكلترا، ومحطة ياكيما (Yakima) في ولاية واشنطن في الولايات المتحدة ، لكن عندما تم استبدال المجموعة الخامسة من أقمار إنتلسات بقمري إنتلسات 701 و703 اتخذ قرار بإقامة محطات إضافية في أستراليا وفي نيوزيلندا [xix].

و في يومنا هذا توجه محطة مورنستاو لاقطاتها نحو أقمار إنتلسات التي تعبر الجو فوق المحيطين الأطلسي والهندي، وتنقل المعلومات إلى أوروبا وأفريقيا و القسم الغربي من آسيا .

أما محطة ياكيما فتستهدف الاتصالات في منطقة المحيط الهادئ في نصف الكرة الشمالي بالإضافة إلى استهدافها الاتصالات في الشرق الأقصى.

كما توجد منشأة أخر،ى تابعة لوكالة الأمن القومي في الولايات المتحدة،مقرها Sugar Grove في ولاية فرجينيا الغربية تغطي منطقة شمال وجنوب أمريكا .

في حين تقوم محطة في أستراليا وأخرى في نيوزيلندا بتغطية مشتركة لكل من آسيا وبلدان جنوب المحيط الهادىء بالإضافة إلى المحيط الهادىء .

وثمة محطة ملحقة في جزيرة أسانشيون في المحيط الأطلسي(بين البرازيل وأنغولا)يعتقد أنها تغطي الاتصالات فوق المحيط الهادىء في نصف الكرة الجنوبي [xx].

كذلك تتواجد أقمار صناعية أخرى لا تنتمي إلى مجموعة إنتلسات، يتم التحكم بها من المحطات التي سبق ذكرها ،ومن محطات أخرى تقع في قواعد منتشرة في إنكلترا و أستراليا وكندا و ألمانيا واليابان . في حين أن القاعدة القائمة في خليج Shoal الأسترالي تستهدف مجموعة من الأقمار الصناعية الإندونيسية. كما أن محطة (لايتريم Leitrim ) في كندا تعترض الاتصالات التي تمر عبر الأقمار الصناعية في أمريكا اللاتينية بما في ذلك القمر الصناعي الذي تملكه شركة ( موريلوس (Morelos لاتصالات الهاتف المكسيكية[xxi] .

يقوم المشاركون بتشغيل العشرات من مراكز التنصت عبر محطات الراديو المنتشرة في سائر أنحاء العالم في القواعد العسكرية المقامة في دول أجنبية .

لعبت هذه المراكز دورا هاما عندما كانت معظم الاتصالات تتم باستخدام ترددات الراديو قبل تطور الاتصالات عبر الأقمار الصناعية.وما يزال التنصت عبر هذه المراكز يحظى ببعض الأهمية خصوصا ًبالنسبة للترددات العالية، لأن هذه الاتصالات يمكن أن تصل إلى المراكب البحرية ،وإلى الطائرات المنتشرة في مختلف أرجاء كوكبنا. كما تتضمن شبكة مراكز الراديو المرتبطة باتفاقية الأمن الخماسية مواقع في نيوزلندا و أستراليا وموقعا هاما في قاعدة ” دييغو غارسيا ” الأمريكية في المحيط الهندي [xxii].

يحظى نظام الرقابة الشامل بدعم شبكة أقمار صناعية تابعة لوكالة الأمن القومي في الولايات المتحدة ترتبط بها محطات استقبال منتشرة في العالم حيث تقوم هذه الأقمار بالتقاط الاتصالات التي تتم عبر الراديو، أو عبر الموجات المجهرية، وعبر الهاتف الخليوي .

وسبق أن تم وضع هذه الأقمار في مداراتها بالتعاون بين وكالة الأمن القومي ورديفتها وكالة التجسس الأخرى التابعة للولايات المتحدة، ونعني المكتب القومي للاستطلاع (NRO)، ومع وكالة الاستخبارات المركزية (CIA).

ولم يتم إرسال الأقمار الصناعية دفعة واحدة إلى مساراتها في الفضاء ، بل عبر عمليات متتالية ، تبعاً لتطور احتياجات برنامج التجسس . وضمن هذا السياق شهدت سنوات الستينات، إرسال مجموعة أقمار Ferret تلاها في سنوات السبعين إرسال أقمار”كانيون” ( (Canyon، و رايوليت” Rhyolite)) ، و”أكواكيد” (Aquacade )، بعدها تم في عقد الثمانينات إرسال أقمار “تشاليت” (Chalet) و “فورتكس” (Vortex ) و “ماغنوم “،( ( Magnum و “أوريون”،( Orion )، و “جمبسيت” ( (Jumpseat ،الأمر الذي مهد الطريق أمام إرسال أقمار جديدة متطورة مثل ميركوري Mercury) ) و” منتور” ( Mentor ) و”ترمبيت”( ( Trumpet التي أرسلت إلى مداراتها في العقد الأخير من القرن الماضي .

الجدول رقم 1: أقمار تجسس تستخدمها الولايات المتحدة حاليا”

اسم القمر الصناعي العدد المدار الجهة الصانعة المهمة

KH-11متطور 3 200 ميل شركة لوكهيد مارتنLockheed Martin التجسس بالتصوير بدقة تصل إلى 5 إنش

La Crosse Radar Imaging 2 200-400 شركة لوكهيد مارتنLockheed Martin صور تجسس بدقة بين 3-10 أقدام

Orion/Vortex 3 22300 ميل شركة TRW مراقبة الاتصالات

Trumpet 2 200-22300 شركة بوينغBoeing مراقبة الهواتف الخليوية

Parase 3 600ميل شركة TRW مراقبة المحيط

Satellite Data System 2 200-22300 شركة هيوزHughes ربط البيانات

برنامج مراقبة الطقس لدعم شئون الدفاع 2 500ميل شركة لوكهيد مارتنLockheed Martin

مراقبة المناخ ، وكشف إشعاعات نووية

المصدر : MSNBC[xxiii].

تعمل هذه الأقمار كشبكة عملاقة تلتقط الاتصالات الإلكترونية ، ومحادثات الهاتف الخليوي ومختلف أنماط البث عبر الراديو .

و تقع المحطات التي تتحكم بهذه الأقمار ،تحت سلطة الولايات المتحدة بغض النظر عن وجودها فوق أراض أجنبية ،انطلاقاًمن واقع قدرة واشنطن على دفع النخب السياسية في مختلف البلدان المشتركة في هذا البرنامج، لتبني توجهات الإدارة في واشنطن بوصفها التعبير الأسمى عن السيادة الوطنية.

كما يتضمن برنامج المراقبة سلسلة من القواعد، التي تخضع لقوانين الولايات المتحدة ، ولا يخضع العاملون في تلك القواعد لقوانين البلد المضيف كما هو الحال في قاعدة Menwith Hill الواقعة في شمال منطقة يوركشاير في إنكلترا، وتستند المعلومات المتوفرة عن هذه القاعدة إلى التقرير الصادر عن البرلمان الأوروبي الذي أورد ما يلي :

تقوم وكالة الأمن القومي في الولايات المتحدة باعتراض كل رسائل البريد الإلكتروني

وكل الاتصالات الهاتفية ،ورسائل الفاكس التي تعبر أوروبا، ويتم نقل كل المعلومات

المستهدفة عبر الأقمار الصناعية إلى فورت ميل في ولاية ميريلاند مرورا بقاعدة

م.هيل في شمال إنكلترا [xxiv].

جرت العادة أن تتم إحاطة مثل هذه البرامج بجدار من الكتمان ، يجعلها في منأى عن الفضوليين ،إلى أن يحين الوقت المناسب لتسريب أنباء متفرقة حول الموضوع، بشكل يثير فضول الجمهور والإعلام.

كان الصحفي البريطاني “دنكان كامبل Duncan Campbell ” هو أول من سلط النور على هذه المنشأة القائمة فيبريطانيا عبر سلسلة مقالات نشرها سنة 1980[xxv].

تعتبر هذه القاعدة، في يومنا هذا، أكبر منشآت التجسس على مستوى العالم ، وتتضمن أكثر من خمس وعشرين محطة استقبال للأقمار الصناعية، ويعمل فيها ألف وأربعمائة موظف من وكالة الأمن القومي في الولايات المتحدة ،إلى جانب فريق من وزارة الدفاع في المملكة المتحدة يشمل ثلاثمائة وخمسون موظفا .

ويعود تاريخ القاعدة إلى شهر كانون أول – ديسمبر- من عام 1951 ،عندما تم توقيع اتفاق بين القوات الجوية التابعة للولايات المتحدة وبين مكتب الحرب البريطاني، تم بموجبه تأجير الأرض لحكومة الولايات المتحدة.

وفي عام 1966وضعت وكالة الأمن القومي يدها على القاعدة، وثابرت منذ ذلك الحين على توسيع المنشأة بما يتاسب مع تغير الاحتياجات ، والتطور التقاني حيث تم استخدام القاعدة حتى منتصف العقد السابع من القرن الماضي كمحطة لاعتراض الاتصالات الدولية والاتصالات غير الديبلوماسية .

تنبهت الأجهزة الأمنية في الولايات المتحدة لأهمية التطور في ميدان المعلوماتية، وبادرت إلى إقامة علاقات وطيدة مع الشركات الرائدة في هذا المجال ، وشمل هذا التمويل، وتقديم التسهيلات.

وضمن هذا السياق استلمت وكالة الأمن القومي في الولايات المتحدة، في أوائل العقد السادس من القرن العشرين، أول جهاز كومبيوتر متطور تصنعه شركة IBM ،جرى استخدامه لتصنيف كميات هائلة من رسائل التلكس ،مع التركيز على الرسائل ذات الصبغة الدولية والبرقيات، والاتصالات الهاتفية الرسمية والتجارية والمدنية بحثاً عن أي معلومة ذات قيمة سياسية أو عسكرية أو اقتصادية [xxvi].

وفي سنة 1974 تم تعزيز القاعدة الرئيسية ،الواقعة في بريطانيا بمحطة استقبال للأقمار الصناعية، وتم نصب ثمانية صحون لاقطة واستمر تعزيز القاعدة بالمزيد من محطات الاستقبال والمعالجة الحاسوبية [xxvii] التي تشكل الشبكة الموجودة اليوم.

و ما أن افتضح استخدام القاعدة للتجسس على أوروبا حتى صارت تلك المنشأة هدفاً لحملات احتجاج مستمرة، نظمها أنصار السلام، وتحولت إلى هدف لنقد حاد من قبل الحكومات الأوروبية التي شغل بالها اتساع نشاط التجسس الصناعي والاقتصادي والسياسي الذي تمارسه الولايات المتحدة[xxviii] .

ولا يقتصر الموضوع على قاعدة واحدة فإلى جانب القاعدة الرئيسية نجد العديد من المنشآت المرتبطة بها ،بهدف تعزيز المراقبة على مختلف قنوات تدفق المعلومات ، وتتضمن مجموعة المنشآت ، منشأة SREEPLEBUSH التي أنجزت سنة 1984 وكلفت 160مليون $ .

وكذلك منشأة “رنأويه”RUNWAY،هي منشأة رقابة وتنصت مخصصة لالتقاط الإشارات التي يبثها الجيل الثاني من أقمار Vortex) )، وتغطي الاتصالات الصادرة عن أوروبا وآسيا والاتحاد السوفياتي السابق حيث يتم إرسال المعلومات الملتقطة إلى الكومبيوتر العملاق في القاعدة بهدف معالجتها وهناك احتمال أن تكون هذه المحطة قد عُززت أو استبدلت كليا بمحطة RUTLEY.

وهناك أيضاً منشأة “بوشر” PUSHER التي تغطي الترددات العالية التي تقع بين 3-30 ميغاهرتز

( اتصالات عبر الراديو )وتركز عملها على الاتصالات العسكرية، وعلى اتصالات السفارات وعلى الاتصالات البحرية والاتصالات بين القطع الجوية .

أما منشأة “مونبنيي” MOONPENY التي كشف عن وجودها الصحافي البريطاني كامبل فتستهدف أقمار الاتصالات التابعة لدول أخرى ، وتستقبل ما تبثه أقمار مجموعة إنتلسات التي تغطي المحيطين الأطلسي والهندي .

و ثمة منشأتين هما “نوبستكس ” واحد واثنان KNOBSTICKS I&II لم تتوفر وعلومات دقيقة عن مهمتهما لكن يرجح أنها تستهدف الاتصالات الديبلوماسية والعسكرية .ويخضع نظام الرقابة الشامل لعمليات تحديث وتطوير مستمرةويندرج ضمن هذا السياق مشروعGT-6 وهو نظام جديد تم إنشاءه في نهاية العقد التاسع من القرن المنصرم، ويعتقد أنه مخصص لالتقاط ما تبثه أقمار الجيل الثالث المتطور من مجموعة أقمار Orion & Vortex) ).

ونجدأيضاً منشأة “ستيبلبوش اثنان”STEEPLEBUSH I التي تمثل صيغة مطورة من النظام الأول الذي يحمل ذات الاسم ،ويقوم نظام الكومبيوتر هذا بالتقاط ما تجمعه أجهزة استقبال “رنأويه” (RUNWAY) مما تبثه أقمار فورتكس (Vortex) .

قاموس نظام إيكليون ECHELON

يتمتع نظام إيشلون بقدرة استثنائية اعلى اعتراض معظم الاتصالات التي تمر عبر مختلف الطرق، وتكمن قوة النظام في قدرته على فك رموز الرسائل، وفرزها ،ودراستها ، وتشفيرها بهدف تصنيفها في مجموعات، وإخضاعها لتحليل معمق من قبل مختلف هيئات التجسس المنضوية في إطار اتفاقية UKUSA .

فبعد أن يتم التقاط الشارات الإلكترونية، يتم تحميلها على نظام كومبيوتر عملاق مثل نظام “سكيلورث”SILKWORTH الموجود في قاعدة “منويز هيل “،و المجهز ببرنامج تعرف على الأصوات ونظام التعرف البصري (OCR) وببرنامج معالجة البيانات .

وتتميز الكومبيوترات المستخدمة وكذلك برامجها بتقنيات فائقة يمكن القول أنها تنتمي إلى المستقبل وتتجاوز بمراحل التقنيات المعروفة الموضوعة بين أيدي أجهزة الأمن الحليفة ويندرج في هذا المجال استخدام برامج خاصة حصرية مثل يمكن تشكيل صورة عن مستوى قرداتها من خلال النقاط الأربع التالية:

آ)يعتبر برنامج “ماجيستراند”( (MAGISTRAND جزء من نظام “سكيلورث” SILKWORTH ))، وهو يتحكم ببرنامج البحث المرتبط بلوحة المفاتيح [xxix]،في حين يقوم برنامج التعرف الصوتي بتحويل الرسائل الصوتية إلى نصوص بهدف إخضاعها إلى مزيد من التحليل .

ب ) هناك نظام متطور يدعى”فويسكاست” (VOICECAST) قادر على ضبط صوت شخص محدد والتعرف عليه، وإخضاع كل اتصالاته لمراقبة مركزة .

ج )يقوم نظام التجسس الشامل بمعالجة ملايين الرسائل كل ساعة على مدار اليوم سبعة أيام في الأسبوع بحثاً عن الكلمات المفتاحية التي تحرك البحث وبحثا عن أرقام هواتف محددة وبصمات صوتية معينة .

حري بنا أن نشير إلى أن نظام التجسس لا يُسجل و لايؤرشف إلا نسبة ضئيلة من الرسائل التي يتم اعتراضه، في حين يتم التخلص من معظم الرسائل بعد الاطلاع عليها وفرزها.

إن الرسائل التي تشغل محركات البحث هي التي يتم استهدافها وإخضاعها للتحليل ونذكر من جديد أن قوة نظام لا تكمن في قدرته على اعتراض ملايين الرسائل في وقت واحد بل تكمن في قدرته على فرز الرسائل وتصنيفها وانتقاء ما يعتبر مهما في نظر أجهزة الاستخبارات .

تحتفظ كل محطة استقبال بقائمة من الكلمات المفتاحية ( قاموس النظام)، تم تحديدها من قبل الهيئات المشاركة في العمل ، وهناك في كل هيئة تجسس مدير يشرف على القاموس ويزوده بكلمات جديدة، أو يلغي كلمات قديمة ،بحيث يكون لكل محطة قاموس متجدد باستمرار وخاص بها يوجه عملها [xxx].

يزود كل قاموس بكلمات ترميز مثل كاوبوي (COWBOY) ، بالنسبة لمنشأة “ياكيما “، ومثل “فلينتلوك” (FLINTLOCK)، في منشأة Waihopai [xxxi]. وتلعب هذه الرموز دوراً هاماً بالنسبة للشخص القائم على تحليل الرسالة حيث تعتبر بمثابة رمز يعرف من خلاله مصدر الرسالة التي يقوم بتحليلها .

يتم تصنيف كل رسالة تلبي المعايير التي حددها النظام وتعطى رمزا مكونا من أربعة أرقام يحدد مصدر الرسالة أو موضوعها ( مثلا الرقم 5535 للرسائل الخاصة بالديبلوماسية اليابانية ، أو الرقم 8182 بالنسبة للاتصالات المتعلقة بتقنية التوزيع أو فك التشفير) [xxxii] ويحدد التاريخ والوقت ورمز المحطة .

كما تتضمن ترويسة الرسالة رمز يشير إلى هيئة التجسس المعنية وفق التالي :

ALPHA-ALPHA- بالنسبة للمقر العام لهيئة الاتصالات في الولايات المتحدة ، و ECHO-ECHO بالنسبة لإدارة الإشارة في وزارة الدفاع الأسترالية ، و INDIA-INDIA بالنسبة مكتب أمن الاتصالات في حكومة نيوزلندا،و UNIFORM-UNIFORM بالنسبة لهيئة أمن الاتصالات الكندية ،و OSCAR-OSCAR بالنسبة لوكالة الأمن القومي في الولايات المتحدة .

يتم بعد ذلك نقل هذه الرسائل إلى المقر العام لكل هيئة تجسس عن طريق نظام كومبيوتر شامل يسمى PLATFORM [xxxiii] هو بمثابة الجهاز العصبي للمحطات والهيئات المرتبطة باتفاقية UKUSA.

ويقوم المحللون المنتشرون في هيئات التجسس بمراجعة نتاج عمل اليوم السابق يومياط . يتم تحليل البيانات وفك رموزها وترجمتها ليتم بعد ذلك تصنيفها في مجموعات :

MORAY) )سري

SPOKE)) أكثر سرية من السابق

(UMBRA) سري للغاية

GAMMA) )متعلق بروسيا

(DRUID) تمرر إلى وكالات تجسس غير منضوية في اتفاقية UKUSA)).

وتعتبر عملية التحليل جوهر عمل نظام التجسس الشامل وتمثل أساس الاتفاق الأمني الخماسي .

استمرار البرنامج على الرغم من تغير الظروف الدولية

يعتبر نظام الرقابة الشاملة نتاجا للحرب الباردة و للهوس الذي رافقها على مدى أكثر من أربعة عقود الأمر الذي قاد إلى توسيع النظام بشكل كبير، وتخصيصه بميزانية فلكية ،لكن نهاية الحرب الباردة لم تؤد

إلى إعادة النظر في جدوى هذا النظام حيث أن القائمين عليه بادروا على الفور للبحث عن مبررات لتدعيم النظام وتوسيعه .

جاءت قضية “الإرهاب ” لتعطي تبريراً جديداً لتوسيع نطاق عمل نظام الرقابة بحيث يشمل الأعداء والحلفاء ، ولا يستثني مواطني الولايات المتحدة. وصارت قضية ” الإرهاب” حجة تبرر وجود القمر الصناعي القادر على تصوير أدق التفاصيل من مداره القصي ، و غواصات التجسس التي تجوب البحار وتتجسس على الكابلات[xxxiv] البحرية .

وعلى الرغم من أن نظام الرقابة الشاملة لا يتعارض مع بنود دستور الولايات المتحدة وفق اجتهاد القاضي روبرت بورك الذي أصر في جلسة استماع أمام مقام المحكمة العليا [xxxv] على عدم وجود نص صريح حول حماية خصوصية المواطنين، لكن رأيه لم يحظ بتوافق آراء الخبراء في شؤون المحكمة العليا للولايات المتحدة ، وهي أعلى هيئة قضائية في الولايات المتحدة وتتكون من رئيس المحكمة العليا للولايات المتحدة وثمانية قضاة معاونين، الذين يعينهم رئيس الجمهورية، ويتم عرض قرار تعيينهم على مجلس الشيوخ الذي يمتلك حق المصادقة على قرار الرئيس.

وكان موضوع حماية خصوصية المواطنين من القضايا التي تعاملت معها المحكمة العليا منذ زمن بعيد ففي عام 1923، ناقشت المحكمة العليا مسألة الحق في حماية الخصوصية بالاستناد إلى المادة الرابعة من الدستور التي تنص على حق المواطن في حماية خصوصيته وعدم إخضاعه للمراقبة دون مبرر قانوني.

لكن نظام إيشلون ينتهك خصوصية كل فرد، ويجمع معلومات شاملة تغطي مختلف مجالات نشاطات كل شخص ،ولا يوفر حتى المعلومات المتعلقة بالسجل الصحي، والانفاق المالي، والصداقات ، والتسوق ، والأجازات والعطل، وصولاً إلى الآراء السياسية.

وعلى الرغم من كل الجهود التي هدفت لإحاطة برنامج التنصت على الأفراد بجدار من السرية لكن هذا لم يمنع بروز أصوات حذرت من قصور الرقابة المفروضة على عمل هيئة الأمن القومي، ومنبهة إلى أخطار محتملة يمكن أن تترتب عن قيام هيئة حكومية بخرق نصوص الدستور دون توفر ضوابط واضحة تحدد عملها ، وفي هذا الصدد قال رئيس المحكمة العليا ويليام برينان :William Brennan) ): ” إن مفهوم الضرورة العسكرية جذاب، لكنه يتضمن مخاطر حيث يكتسي على الدوام طابع الأهمية الفائقة ويعزز الميل للتذرع بضرورات السرية لتبرير انتهاك الحريات المدنية . لذا يجب مقاربة ذريعة الأمن العسكري بكثير من الحذر وعلى المحكمة الانتباه والتيقظ عندما تتذرع الحكومة بالضرورة العسكرية لتبرير خرق الحقوق الدستورية [xxxvi].”

مكافحة الإرهاب ذريعة الاستخبارات لتوسيع نطاق مراقبة المواطنين دون مبرر قانوني

كانت مكافحة الإرهاب الذريعة الجديدة التي تحججت بها أجهزة الاستخبارات لتبرير مسألة مراقبة المواطنين دون مبرر قانوني ، لكن هناك قدرا”من التوافق الشعبي في الولايات المتحدة حول المخاطر الناتجة عن بقاء نظام الرقابة الشامل دون ضوابط واضحة، وحول التداعيات التي يمكن أن تترتب نتيجة غياب جهة وصائية تراقب عمل الأجهزة الأمنية .

يرى كثيرون أن الجهود التي بذلتها الأجهزة الأمنية لإعادة تحديد مفهوم الأمن القومي ،بعد انتهاء الحرب الباردة ،تدخل في نطاق السعي لاختلاق عدو جديد يبرر السلطات الواسعة الممنوحة لها والأموال الهائلة التي تستنزفها هذه الأجهزة .

لكن وجود برامج أخرى للتجسس على مواطني الولايات المتحدة بشكل خاص، يتعارض مع محاولة إقناع الراي العام بأن برنامج إيشلون كان بمثابة استجابة رسمية لدرء مخاطر حقيقية أو مزعومة، حيث تم اكتشاف برامج أخرى ، يتكامل نشاطها مع أهداف برنامج إيشلون مثل مشروع شامروك و مشروع ميناريت.

مشروع (شامروك SHAMROCK )

بدأ العمل في هذا المشروع عام 1945 ،بهدف الحصول على نسخة من كل معلومة برقية تخرج من الولايات المتحدة أو تدخل إليها ،وتم ذلك بفضل التعاون الكامل من قبل شركات البرق الكبرى التي كانت تحتكر الاتصالات البرقية .

كان جهاز الأمن ،القائم قبل إنشاء وكالة الأمن القومي، يحصل على نسخ يومية مصورة على ميكروفيلم لكل البرقيات التي تصدر عن الولايات المتحدة أو ترد إليها أو تعبرها وهو أمر ثابرت عليه وكالة الأمن القومي بعد تأسيسها .

ومع تطور الأنظمة الحاسوبية، تم إدخال تغييرات عميقة على عمل المشروع بحيث صارت المعلومات تمر على كومبيوتر مركزي متوفر لدى الوكالة .

أدى نجاح هذا المشروع إلى تشجيع وكالة الاستخبارات المركزية ووكالة الأمن القومي على تأسيس شركة استخدمت كواجهة ،أقامت مقر لها في حي مانهاتن حيث موقع مكاتب كبرى شركات التلغراف(البرق) .حملت الشركة اسم LPMEDLEY وتمكنت في أوج عمل المشروع من طبع مائة وخمسين ألف رسالة شهرياً قامت وكالة الأمن القومي بتحليلها [xxxvii].

لكن في سنة 1975 أمر مدير وكالة الأمن القومي ،Lew Allen ،بوضع حد لبرنامج “شامروك ” بعد أن تعالت أصوات في الكونغرس منتقدة الغموض المحيط بالمشروع ، وبعد أن جرى استدعاء مدير وكالة الأمن القومي وممثل عن شركة الاتصالات إلى جلسة استماع (Hearing Session) أمام لجنة شكلها الكونغرس وتوصلت اللجنة إلى صياغة تقرير صاغه وضع السيناتور “فرانك تشرش F. Church”تقريرا” جاء فيه:

أن مشروع ” شامروك ” كان على الأرجح أكبر برنامج تجسس حكومي على مواطني الولايات المتحدة يتم كشفه[xxxviii] .

مشروع “مينارت”( Minaret )

قام هذا المشروع بوضع قائمة مراقبة أشرفت عليها مختلف الأجهزة الأمنية بالتعاون مع الشرطة الفيدرالية ،و ضمت تلك القائمة أسماء الأشخاص المتهمين بممارسة نشاطات هدامة داخل البلاد ومن بينهم شخصيات لها مكانة كبيرة مثل مارتن لوثر كنغ (زعيم حركة الحقوق المدنية )، و مالكوم X((Malcolm X( الناطق باسم منظمة أمة الإسلام ) و”جين فوندا “(Jeanne Fonda) ( الممثلة المشهورة التي ناهضت حرب فيتنام) و جوان بيز ،Juan Beaz ))- المغنية الشهيرة- والدكتور “بنيامين سبوك” Benjamin Spuck) ) ( طبيب الأطفال الشهير ).

وفي عام 1972 أصدرت المحكمة العليا قرار [xxxix] نص على أنه من حق الرئيس العمل على حماية البلاد ضد النشاطات الهدامة التي تسعى إلى قلب الحكوم،ة لكن هذه السلطة الممنوحة له لا تشمل فرض رقابة إلكترونية على المنظمات المحلية .

ساهم هذا القرار في تشديد الضغوط لوضع حد لمشروع MINARET الأمر الذي دفع المحامي العام “إليوت بترسون”( (Eliot Petersen إلى الإيعاز بإيقاف المشروع بعد أن انفضاح أمره .

استمر نشاط هذا المشروع بين 1967-1973 وخلال تلك الفترة شملت المراقبة أكثر من 5952 أجنبيا 1690 منظمة ومواطنا أمريكيا .

حاولت وكالة الأمن القومي التنصل من دورها في هذا المشروع لكن رئيس الوكالة أقر ، في شهادة أمام لجنة الأمن في مجلس شيوخ الولايات المتحدة ، أن هيئته أعدت أكثر من ثلاثة آلاف وتسع مائة تقريرا عن المدرجين في قائمة المراقبة [xl].

إلى جانب هذا قام مكتب الخدمات الأمنية في وكالة الأمن القومي بالاحتفاظ ،طيلة الفترة الواقعة بين (1952-1974) بتقارير تتعلق بمواطنين لا يقل عددهم عن 75 ألف.

عملية فوضى (CHAOS)

لم تقف وكالة الاستخبارات المركزية مكتوفة الأيدي بل ساهمت بدورها في التجسس على مواطني الولايات المتحدة بإطلاقها عملية “فوضى ( CHAOS ).

سمح الرئيس لندون جونسون بتأسيس قسم عمليات محلية(DOD) في نطاق وكالة الاستخبارات المركزية كلف هذا القسم بمهمة توجيه وتنسيق عمليات سرية داخل الولايات المتحدة .

عندما أصدر الرئيس جونسون أوامره إلى مدير الوكالة “جون ماك كون”(John Mc Cone )بتطبيق برنامج التحريات المحلية لتحليل موجة الاحتجاجات المتصاعدة التي هزت الوسط الطلابي بسبب السخط على السياسة التي تتبعها الإدارة في إدارة قضية فيتنام .

بادر مدير الوكالة إلى تأسيس وحدتين جديدتين لمواجهة مناهضي الحرب وتنظيماتهم ،وأطل على العملية اسم “المقاومة:رزيستانس”()RESISTANCE بالتنسيق مع إدارات الكليات المشرفة على أمن سكن الطلاب والشرطة المحلية بهدف تحديد هوية الناشطين في ميدان مناهضة الحرب والمنشقين .

لكما تم لاحقاً إطلاق عملية (MERRIMAC )التي سعت للتحكم بأية مظاهرة تنظم في منطقة العاصمة ،وتلت ذلك عملية اختراق الحركة المناهضة للحرب ،ودس العملاء في صفوفها وتم التعاون مع الشرطة المحلية للقيام بعمليات تفتيش دون ترخيص و عمليات استجواب إلى جانب فرض رقابة إلكترونية على أماكن تجمع الطلاب [xli].

وبعد مجيء الرئيس ريتشارد نيكسون إلى السلطة سنة 1969 تم تدعيم عمليات المراقبة المحلية عبر إطلاق عملية CHAOS) ) . ثم جاءت فضيحة ووترغيت ورافق ذلك نشر مقال في صحيفة نيويورك تايمز[xlii] عن عملية CHAOS) ) فتصاعدت الضغوط المنددة بعمليات التجسس غير القانونية مما أجبر الجهات المختصة على وضع حدد للعملية .

ومن جهتها قامت اللجنة المشكلة للتحقيق[xliii] في نشاط إدارة الاستخبارات المركزية داخل الولايات المتحدة بكشف واقع أن وكالة الاستخبارات المركزية أعدت ملفات تخص أكثر من 13 ألف فرد بينهم سبعة آلاف شخضا”من مواطني الولايات المتحدة وألف منظمة محلية .[xliv]

الخاتمة

ترفع الولايات المتحدة شعارات براقة تتحدث عن الحريات والديمقراطية ، وتقوم بتسخير نشاط وسائل الإعلام المختلفة لترويج فكرة أن الديمقراطية هي الحل الناجح لكل مشاكل شعوب العالم. لكن كيف يمكن لعاقل الاقتناع بأن حكومة الولايات المتحدة حريصة على حقوق مواطني بلدان العالم وهي تنتهك يومياً حقوق مواطنيها!! وأظن أن أفضل وصف يمكن تطبيقه على واقع الحال في الولايات المتحدة يتوافق مع قول لرئيس الولايات المتحدة الثالث والثلاثين،هاري ترومان، في رسالة وجهها إلى كونغرس بلاده في الثامن من شهر آب 1950، مفادها أن قيام الحكومة باعتماد مبدأ فرض الصمت على المعارضة يمثل بداية سلسلة من الاجراءات القمعية، بحيث تتحول الدولة إلى مصدر للرعب بالنسبة لكل مواطنيها

كشفت مؤخرا جريدتي الواشنطن بوست والجارديان انها حصلت على وثائق مسربة عن مشروع قائم مشترك بيت وكالة الامن القومي NSA و الاستخبرات الامركية GCHQ المسمى بي PRISM الذي يهدف هذا الأخير على جلب أية معلومات تحتاجها المخابرات الأمريكية عن أي مستخدم لأحد أكبر الشركات الأمركية التي تورطت في أخطر وسائل التجسس الإلكتروني وعلى رأس قائمة هذه الشركات Yahoo,Google,Skype,Microsoft,Apple,FaceBook والعديد من شركات الكبيرة التي تملك أكبر عدد من مستخدمين والأعضاء.

أدى الضجيج الذي أحدثه تقرير برلمان الاتحاد الأوروبي عن نظام الجاسوسية الكوني الأمريكي البريطاني إلى تآكل جدار الصمت الرهيب، الذي لَفَّت به الولايات المتحدة الأمريكية ذلك النظام التجسسي الجبار لعقود طويلة، وقامت الدنيا ولم تقعد بعدُ، ويبدو أنها لن تقعد؛ حيث تشكلت لجنة منبثقة عن الاتحاد الأوروبي لشؤون إيشلون.

وإذا كانت كل من أستراليا ونيوزيلندة قد اعترفتا بوجوده على أراضيهما، وكذلك بريطانيا، مع نفيها استخدامه في أغراض اقتصادية أو تجارية، فإن المسؤولين في الولايات المتحدة الأمريكية ما زالوا يصرون على نفي وجوده تارة، والتهوين من شأنه تارة أخرى في تصريحات مائعة غير رسمية على ألسنة بعض الرسميين.

غير أنه، ومع مرور الأيام، تكشفت حقائق لم تكن معروفة من قبل عن نظام إيشلون، من تجسس على الدول المدرجة على القائمة الأمريكية للدول المشجعة للإرهاب، مثل: كوريا الشمالية، والعراق، وباقي القائمة معروف، واختراق للخصوصية الفردية، كما ثبت خضوع أميرة ويلز السابقة "ديانا" لمراقبة هذا النظام، وإعداد ملف خاص عنها، معظمه بالتنصت على مكالماتها التليفونية.. كذلك التجسس على المنظمات الدولية، مثل: منظمة العفو، والتجسس على منافسي أمريكا؛ كاليابان والصين، وهناك تُهم واضحة من قبل الاتحاد الأوروبي بضلوع إيشلون في التجسس الصناعي والتجاري، واستشهد على ذلك بالتجسس على شركة الطائرات الأوروبية "إيرباص" لصالح "بوينج" الأمريكية، فضلا عن قيامه بالتجسس لكل الأغراض تقريبًا على الدول الصديقة والمعادية على السواء.

ما هو إيشلون؟

وإيشلون: هو اسم يطلق على نظام آلي عالمي global Communications Interception (COMINT) لاعتراض والتقاط أية اتصالات، مثل: مكالمات الهاتف، والفاكسات، ورسائل البريد الإلكتروني، وأية اتصالات مبنية على الإنترنت، وإشارات الأقمار الصناعية بشكل روتيني يومي لأغراض عسكرية ومدنية، في حين يعتقد البعض أن إيشلون هو اسم كودي لجزء من نظام، يعترض ويلتقط الاتصالات التي تتم بين الأقمار الصناعية.

وتقوم على إدارة وتشغيل نظام إيشلون وكالات الاستخبارات في خمس دول، هي: الولايات المتحدة الأمريكية، والمملكة المتحدة، وكندا، وأستراليا، ونيوزيلندا. وتقود هذا النظام وكالة الأمن القومي الأمريكي National Security Agency )NSA)، بالتعاون مع وكالات استخبارات البلدان الأخرى المشاركة فيه، ومنها: مراكز قيادة الاتصالات الحكومية البريطانية Government Communications Headquarters (GCHQ)، ومركز قيادة الإشارات الدفاعي الأسترالي Defence Signals Directorate (DSD).

وهو يعمل بموجب اتفاقية YKUSAبين الولايات المتحدة الأمريكية والمملكة المتحدة عام 1947، عقب الحرب العالمية الثانية، وأُنشئ لتطوير نظام تجسسي، ولتبادل المعلومات بين الدول الموقّعة على الاتفاقية، وانضمت إليه بقية البلدان المشاركة لاحقًا، وقيل: إن له القدرة على التنصت على مليوني اتصال في الساعة أو 17.5 مليار اتصال في السنة، بينما يصل البعض بقدرته على التنصت إلى 3 مليارات اتصال يوميًّا، ثم يوجه تلك الاتصالات بعد ترشيحها، إلى الوكالات الاستخبارية المعنية في الدول الأعضاء فيه، وقد ذكرت بعض المصادر أنه توجه بمعظم طاقته إلى الإنترنت مع بداية التسعينيات؛ حتى إنه يتنصت على 90% من كل الاتصالات التي تتم عبر هذه الشبكة الدولية.

كيف يعمل إيشلون؟

هناك العديد من التقنيات تمكِّن إيشلون من القيام بمهامه، وتمر بمراحل عدة، تبدأ باعتراض المراسلات والتقاطها، ثم مرحلة الترجمة، ثم مرحلة التحليل، وآخر تلك المراحل مرحلة الاستنتاج والوصول إلى خلاصة عملية التجسس هذه.

الاعتراض والالتقاط:

هناك ثلاث طرق رئيسية لاعتراض الاتصالات:

التفريع المادي:

وهي طريقة للاعتراض يدل عليها اسمها بالضبط؛ حيث يكون هناك اتصال مادي فعلي بوسائل الاتصالات؛ كالأسلاك، أو كوابل الألياف الضوئية، أو محولات التليفونات؛ لذا تعد تلك الطريقة ضعيفة تقنيًّا، مقارنة بقدرات تقنيات الاتصال الحديثة، وهي تتم إما عن طريق تفريع سري خفي، أو تفريعة تقدمها شركات التليفونات.

ومع مرور الوقت، اعتمد جواسيس إيشلون على التفريعات التي تقدمها شركات التليفونات، فعلى سبيل المثال كان قد كُشف النقاب في البلاط البريطاني أن المسؤولين في شركة British Telecom (BT) قد زودوا جواسيس محطة تل Menwith؛ للتجسس في إنجلترا بوصلات لكوابل ألياف ضوئية عالية القدرة، تتحمل ما يزيد على 100.000 محادثة تليفونية في الوقت نفسه.

اعتراض إشارات الأقمار الصناعية:

في عالم الاتصالات الحديثة تتجه المحادثات التليفونية من مدينة إلى مدينة عبر الأقمار الصناعية؛ حيث يتم إرسال إشارة اتصالاتية إلى قمر صناعي للاتصالات، والذي يقوم بدوره بإرجاعها إلى أقرب محطة استقبال أرضية من الجهة المقصودة لتقوم بتوجيهها إليها، وحيث إنه من الممكن استقبال هذه الإشارات الراجعة إلى الأرض عبر مساحات شاسعة (مئات الآلاف من الكيلومترات)، فإنه يمكن لأي هوائي أرضي موجّه تجاه ذلك القمر الاتصالاتي أن يلتقط إشارة تلك المكالمة، وبالفعل فإنه اعتمادًا على تلك الحقيقة، فإن نظام إيشلون له محطات أرضية موجّهة لكل قمر اتصالات صناعي في أي مدار حول الأرض.

اعتراض موجات الميكروويف:

حيث تتم معظم اتصالاتنا الإقليمية من وإلى أبراج تحمل هوائيات لإرسال واستقبال موجات الميكروويف، فالكثير منا يراها أثناء سفره؛ حيث تفصل مسافات (عادةً حوالي 25 ميلاً) بين البرج والآخر. وبالرغم من أنّ الإشارة تتجه مباشرة من هوائي لآخر، فإن هذا لا يعني أن 100 % من الإشارة تنتقل للهوائي المستقبل، بل إن أقل من 1% فقط هو الذي يتلقاه الهوائي المستقبِل، بينما يستمر الباقي في خط مستقيم. ويمكن لقمر صناعي التقاط باقي هذه الموجات إذا اعترض سبيلها، بدلا من ضياعها في الفضاء، وإذا كان للأقمار التجارية القدرة على التقاط هذه الموجات، حتى وإن حاد عن مسارها بزاوية 8 درجات، فما بالنا بأقمار التجسس فائقة الحساسية التي يمكنها مراقبة المئات من أبراج الميكروويف في الوقت نفسه، والتقاط الإشارات الصادرة منها وإليها.

التّرجمة:

بمجرد التقاط إشارة ما، فإن الحاسبات الآلية، تفككها حسب نوعها (صوت، فاكس، بيانات رقمية.. إلخ)، وتوجهها إلى نظامها المناسب، والبيانات الرقمية، مثل تلك الخاصة بالإنترنت، توجه مباشرة إلى مرحلة التحليل، بينما تحتاج الفاكسات والأصوات إلى عملية الترجمة وتحويلها إلى إشارات رقمية أولاً.

بيانات الفاكس:

تمر رسائل الفاكس بعد فصلها عن غيرها من إشارات الاتصالات على حواسب آلية عبارة عن ماسحات ضوئية Optical Character Recognition (OCR) فائقة السرعة، لها القدرة على تحليل الخطوط لكل اللغات الموجودة على الأرض بكل الفونتات، ثم تحويلها إلى إشارات رقمية. وبالرغم من عدم توافر برامج لها القدرة على تحليل الخطوط اليدوية، فإن هذا لا يعني إهمال رسائل الفاكس المكتوبة بخط اليد، أو أنه لا توجد برامج تستطيع - ولو جزئيا - القيام بهذه المهمة.

الصّوت:

تمر المحادثات الصوتية إلى حاسبات فائقة السرعة في التعرف على الأصوات، تستخدم برنامجا يدعى "Oratory"؛ حيث يتم تحويل الاتصالات الصوتية إلى رقمية، والتي تُرسل بدورها إلى حاسبات التحليل، وبعض الأخبار المتسربة تفيد أن حواسب التعرف على الصوت لها قدرة جزئية على التحليل، كما أن لها حساسية لبعض الكلمات المنطوقة بكل لغة، وبكل لهجة على وجه الأرض.

التّحليل:

بعد ترجمة وتحويل كل المراسلات الملتقطة إلى بيانات رقمية، تُرسل تلك البيانات إلى حاسبات التحليل، والتي تبحث عن وجود بعض الكلمات، باستعمال قاموس إيشلون الخاص. وبالطبع ترتفع الحساسية لبعض الكلمات التي تمثل عصب ذلك القاموس، فيما يخص الاهتمامات التجسسية، بالإضافة إلى بعض الكلمات الطارئة أو المؤقتة التي تخصّ مواضيع معينة، ويبقي أن نكرر أن حاسبات التحليل هذه لها القدرة على إدراك أي كلمة بأي لغة وبأي لهجة موجودة على الأرض. ومع تقدم التقنيات الحديثة، فإن عملية التحليل أضحت عملية "تحليل موضوعي"، حتى إن هذه الحاسبات استطاعت أن تحدد- بعد التجسس على مسابقة لبعض الاختراعات والابتكارات الحديثة- أن موضوع الاختراع- من ملخصه- عبارة عن " مشروع لوضع عنوان وصفي لمستند، قد يحتوي على بعض الكلمات التي لا تظهر ضمن نصه".

الاستنتاج:

هذه هي المرحلة الأخيرة في العملية التجسسية، والتي تمكِّن من عملية مراقبة يومية على كل الاتصالات، بما فيها الشخصية، وبعد تحليل الاتصال. فإذا أثار أحدٌ العمليات الآلية لأي من ماكينات التحليل، وأعطى إنذارًا باحتوائه على ما يثير الشك أو الاهتمام، فإن نتيجة التحليل تُوجّه إلى محلل بشري، الذي إذا وجد في ذلك الاتصال ما يريب، فإنه يوجهه إلى الوكالة الاستخباراتية صاحبة التخصص في مجال هذا الاتصال.

ليت المشكلة تستمر!:

إن سقوط الستار الحديدي عن إيشلون، باتهام أوربا الواضح ضد الولايات المتحدة باستخدامه ضد المصالح الأوروبية، وتحديدًا فيما يخص الجانب الاقتصادي في إطار منافسة غير شريفة، وتهافت استمراره بعد اختفاء الذريعة التي من أجلها أنشئ النظام ابتداءً، إبان الحرب الباردة -أدى إلى توتر العلاقات بين أمريكا وشركائها في نظام إيشلون من جهة، وحلفائها الأوروبيين من جهة أخرى، مع تنامي كراهية الشعوب والأنظمة -سواء أكانت حليفة، أم صديقة، أم عدوة- للولايات المتحدة الأمريكية.

"اشلون " :النظام الأمريكي الشبكي السري للتجسس على العالم

مقال : تعريف كامل بمشروع PRISMتقيمك :

كشفت مؤخرا جريدتي الواشنطن بوست والجارديان انها حصلت على وثائق مسربة عن مشروع قائم مشترك بيت وكالة الامن القومي NSA و الاستخبرات الامركية GCHQ المسمى بي PRISM الذي يهدف هذا الأخير على جلب أية معلومات تحتاجها المخابرات الأمريكية عن أي مستخدم لأحد أكبر الشركات الأمركية التي تورطت في أخطر وسائل التجسس الإلكتروني وعلى رأس قائمة هذه الشركات Yahoo,Google,Skype,Microsoft,Apple,FaceBook والعديد من شركات الكبيرة التي تملك أكبر عدد من مستخدمين والأعضاء.

ويتم تركيب برنامج PRISM على خوادم الشركات المذكورة بما يمكن هذا البرنامج أجهزة الاستخبارات من الحصول على كافة المعلومات التي تملكها شركات الإنترنت (من تاريخ المحادثات والصور والأسماء والملفات المرسلة والمكالمات الصوتية والفيديو…إلخ) وحتى أوقات دخول المستخدم وخروجه وبشكل فوري (Realtime ) بدون مذكرة أو تصريح رسمي و بدون الحاجة إلى إذن من الشركات المشاركة بالمشروع مما يعد خرقاً كبيراً للخصوصية وهذا ما أدى إلى حدوث ضجة كبيرة حول المشروع ويقال أن مجموعة الهاكرز الشهيرة «الانونيموس» هى التى وراء تسريب وثائقه.

وكانت الحكومة الامريكية قد اعترفت باستخدامها برنامج PRISM على اكثر من 35 دولة لكنها نفت أن يكون البرنامج للتجسس على المواطنين فى داخل امريكا وكعادتها تصرح أنه يهدف فقط الى التجسس على الموجودين خارج الولايات المتحدة الامريكية والمشروع مبني أصليا من أجل حماية المواطينها من الإرهاب (وهذا الأمر إعتادت أمريكا قوله عندما يكشف عنها مشروع خارق للخصوصية أو القانون).

فالنرجع قليلا للزمن ونرى أهم مشاريع التجسسية التي تبعتها وكالة NSA ففي السبعينيات طورت وكالة NSA ووكالة CIA تكنولوجيا إلكترونية عالية أطلقت عليها اسم (المجموعة الخاصة collection Special ) وأصبحت الأجهزة الصغيرة جداً تقوم بمهمات كبيرة، مما يسر عمليات التنصت والتجسس بشكل كبير.